Task 1 Pwn

1. user.txt

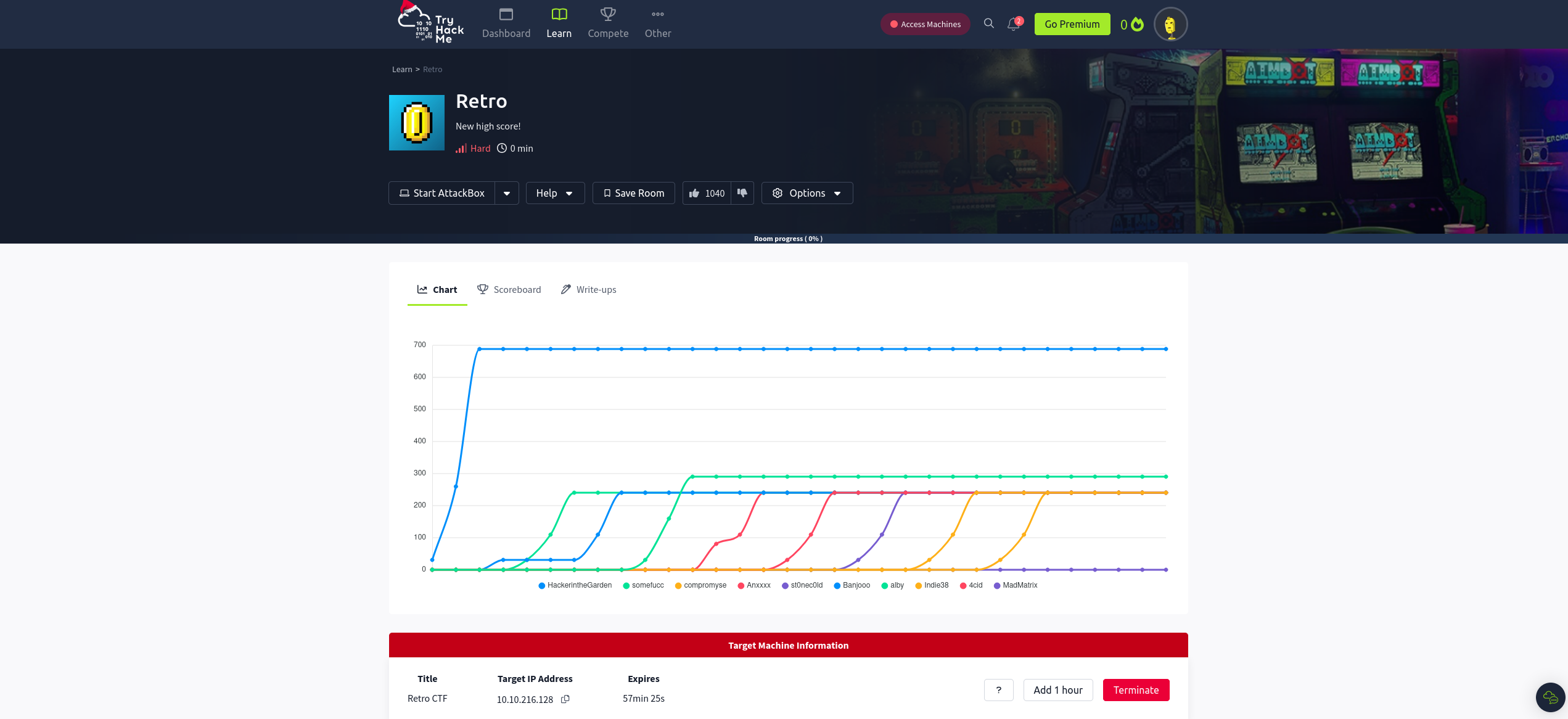

nmap 포트 스캔부터 해주겠습니다

nmap -sV -sC -Pn 10.10.216.128

열린포트 내용

80/tcp open http Microsoft IIS httpd 10.0

3389/tcp open ms-wbt-server Microsoft Terminal Services

윈도우 서버를 이용하고 있네요

웹 서버로 들어가 보겠습니다

윈도우 서버 홈페이지가 보입니다

gobuster 로 숨겨진 경로를 찾아보겠습니다

gobuster dir -u http://10.10.216.128/ -w '/home/kali/Downloads/directory-list-2.3-medium.txt'

/retro/ 라는 경로가 발견됬습니다

그 해당경로로 진입해 보겠습니다

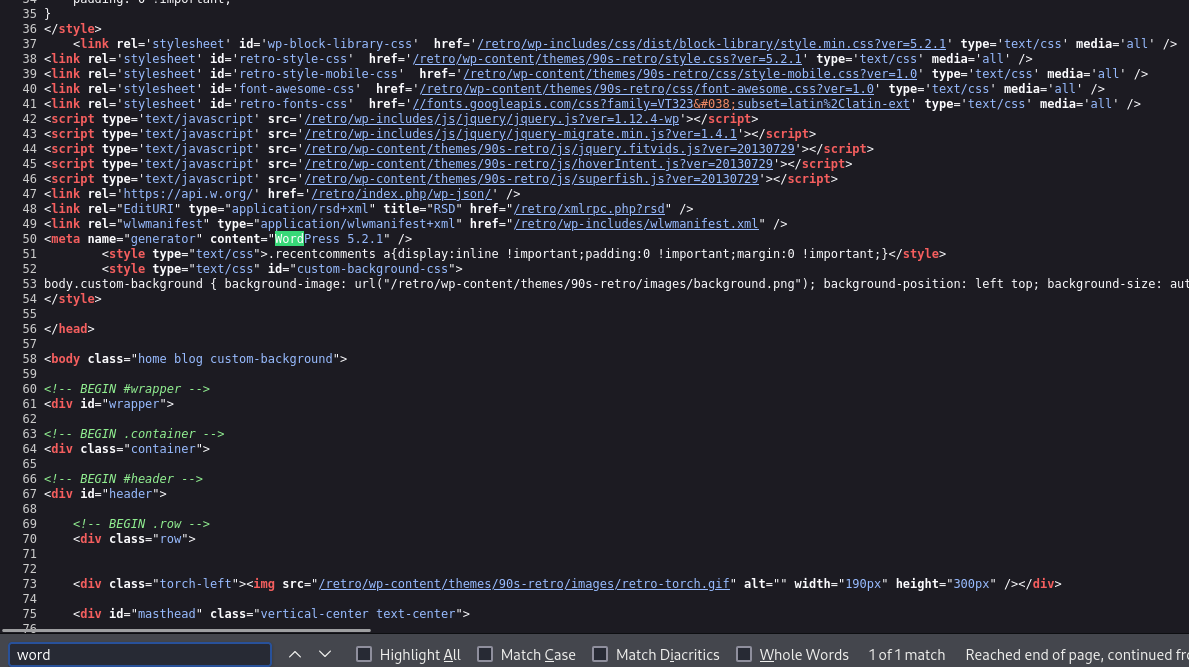

페이지 소스를 확인해봅시다

현재 WordPress 5.2.1 를 해당서버가 사용하고 있네요

해당 /retro/ 경로에서 gobuster 로 숨겨진 경로를 확인 해보겠습니다

gobuster dir -u http://10.10.216.128/retro/ -w '/home/kali/Downloads/directory-list-2.3-medium.txt'

WordPress 와 관련된 경로가 나왔습니다

해당경로로 진입해 보겠습니다

WordPress 로그인 페이지가 나옵니다

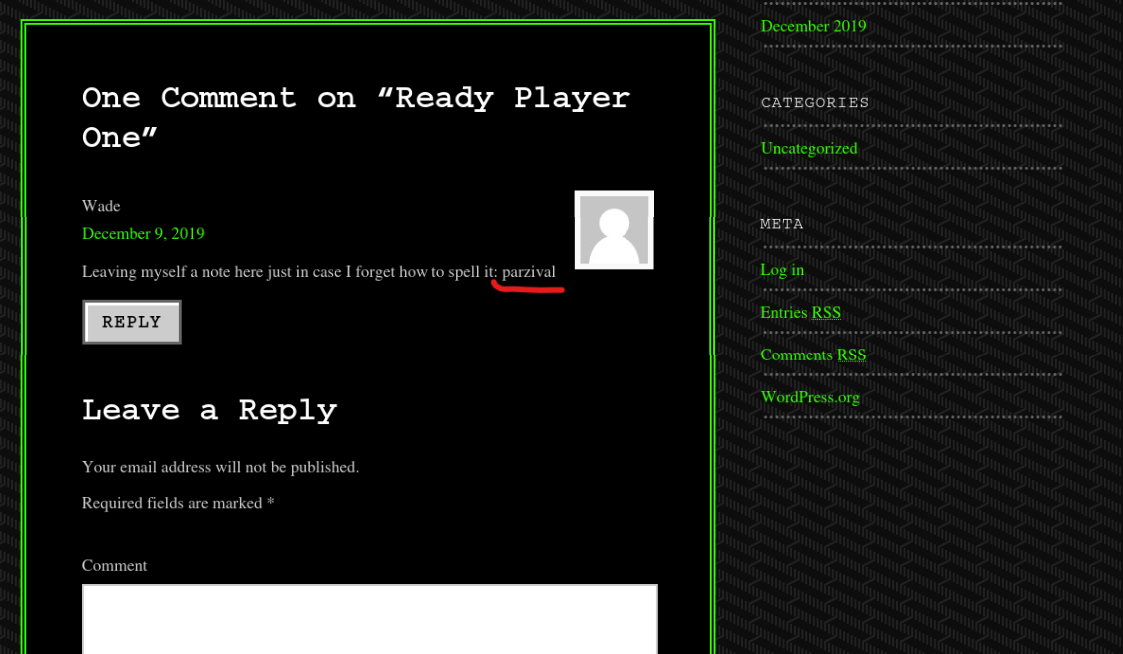

여기 웹서버에 관리자가 Wade 라는걸 알아냈습니다

이제 비밀번호만 찾으면 되네요

parzival

이게 맞는지 로그인을 해보겠습니다

로그인에 성공했습니다

전 포트 3389 에 RDP 포트가 열려있었습니다

RDP 포트가 열려있으면 윈도우 서버에 직접 들어갈수가 있습니다

xfreerdp 툴을 사용해 윈도우 서버로 들어가 보겠습니다

xfreerdp /u:wade /p:parzival /v:10.10.216.128

성공적으로 wade 에 윈도우 계정으로 접속 했습니다

파일을 확인하니 user.txt 를 발견했습니다

플레그

3b99fbdc6d430bfb51c생략

2. Root.txt

그다음 Root.txt 를 찾아보겠습니다

해당 윈도우 서버에

크롬으로 들어가 보겠습니다

https://nvd.nist.gov/vuln/detail/CVE-2019-1388

NVD - CVE-2019-1388

CVE-2019-1388 Detail Modified This vulnerability has been modified since it was last analyzed by the NVD. It is awaiting reanalysis which may result in further changes to the information provided. Description An elevation of privilege vulnerability exists

nvd.nist.gov

CVE-2019-1388

Windows 인증서 대화 상자에서 사용자 권한을 제대로 적용하지 않을 때 권한 상승 취약점이 존재합니다

또한

공격자가 "도움말" 버튼을 통해 관리자 권한을 얻는 방식입니다.

https://www.hackingarticles.in/retro-tryhackme-walkthrough/

Retro TryHackMe Walkthrough - Hacking Articles

Today it is time to solve another challenge called “Retro”. It was created by DarkStar7471. It is available at TryHackMe for penetration testing practice. The

www.hackingarticles.in

먼저 휴지통에 있는 hhupd 를 복구시킵니다

클릭

더보기를 눌러

인증서가 뜨는데

Issued by : 클릭

클릭하면 다음과 같이 연결에 실패 했다 뜹니다

하지만 저장을 하는 형식으로 할것입니다

그후

C:\Windows\System32\*.*

형식으로 저장해 줍니다

그다음

해당 경로에 cmd 를 실행시켜

해당 경로로 진입 합니다

cd C:\Users\Administrator\Desktop

플레그 획득 !

7958b569565d7b생략

난이도 : 5.5/10

한줄평 : 하는데 너무 해메서 어려웠다

'TryHackMe' 카테고리의 다른 글

| TryHackMe | Agent Sudo - 모의해킹 (0) | 2025.02.05 |

|---|---|

| TryHackMe | Daily Bugle - OSCP (0) | 2025.01.15 |

| TryHackMe | Brooklyn Nine Nine - 모의해킹 CTF (1) | 2024.11.24 |

| TryHackMe | Chill Hack - CTF 모의해킹 (0) | 2024.11.24 |

| TryHackMe | tomghost - CTF 모의해킹 (1) | 2024.11.17 |